= 1 =

В марте нынешнего года имели место два почти синхронных события — на первый взгляд, абсолютно никак друг с другом не связанные и примечательные просто сами по себе. Но в действительности, как известно (то есть о чем ныне в курсе уже практически все, кто не в танке), любые события этого мира так или иначе находятся между собой в тесных или не очень тесных, но взаимосвязях. Выявление же глубоких, однако пока что не очевидных связей позволяет обнаружить и некие скрытые до поры тенденции развития. А значит — более аккуратно прогнозировать будущее. Ну а кому не интересно, что ожидает нас в будущем?

Короче говоря, речь идет о таких двух событиях. В первых числах марта на тропическом острове Барбадос прошла очередная международная конференция «Финансовая криптография» или Financial Crypto 2014. Открывал же это мероприятие один из видных деятелей мира инфобезопасности, кембриджский профессор Росс Андерсон — со своим докладом «EMV: Почему не срабатывают платежные системы».

О том, что означают буквы EMV, и о действительно любопытных для всех проблемах неправильной работы протоколов и роста мошенничества вокруг кредитных карт далее еще будут и повод, и место поговорить с подробностями. Здесь же пока зафиксируем лишь личность главного докладчика, авторитетного британского специалиста Росса Андерсона.

И перейдем ко второму интересующему нас событию марта — отмеченному в Великобритании. Здесь, через одну из главных национальных газет, The Guardian, большая группа из нескольких десятков известных ученых опубликовала коллективное открытое письмо — с призывом к решительным переменам в обустройстве современной науки. Программный лозунг этого призыва звучит в самом названии статьи: «Нам нужно больше инакомыслящих в науке». Главная же суть аргументации в послании, если совсем вкратце, сводится к следующему.

По наблюдениям и личному опыту «подписантов» (включая нескольких нобелевских лауреатов в самых разных научных областях), уже довольно давно, отсчитывая примерно с 1970 года, в науке в целом происходит большая беда. Если прежде ученые в массе своей имели доступ к достаточно скромным фондам финансирования, но при этом могли использовать их по своему усмотрению, то на рубеже 1960-1970-х годов утвердилась в корне иная схема для организации научных работ. Политики и индустрия очень ощутимо и эффективно взяли под свой контроль практически все академические секторы исследований.

Важнейшими инструментами такого контроля стали предварительное рецензирование публикаций и более жесткое финансирование работ в соответствии с заранее выбранными приоритетами. По этой схеме неординарные новаторские разработки часто зарубаются экспертами еще на этапе рецензирования, а далеко не безграничные финансовые ресурсы выделяются в массе своей лишь на такие исследования, которые лежат в рамках уже утвердившихся теорий. Те же предложения и идеи, что при отборе были отвергнуты, обычно оказываются для науки утраченными.

Иначе говоря, ныне большая наука, управляемая менеджерами, напрочь утратила вкус к непредсказуемому и нюх на него. Из 500 важнейших научных открытий XX века практически все были сделаны до 1970 года. По сути, все они бросали вызов доминирующей в ту пору мейнстрим-науке. И по сегодняшним меркам, наиболее вероятно, все эти разработки были бы зарублены уже на самом начальном этапе рождения.

Те, кто знаком с историей науки, вполне представляют, что именно инакомыслящие некогда играли сущностно важную роль в научных исследованиях. В действительности это именно их работы и определили ключевые черты того, как выглядела жизнь в XX столетии. Транзисторы и лазеры-мазеры, революции в электронике и телекоммуникациях, освоение биотехнологий и ядерной энергии — все эти вещи не только обогатили повседневную жизнь людей, но и в целом ощутимо подстегнули экономический рост нашей цивилизации.

Все же последние десятилетия любые независимые идеи или заявки на исследования, которые бросают вызов представлениям, доминирующим в мейнстрим-науке, систематическим образом либо отвергаются сразу же на этапе подачи, либо оказываются в самом конце очереди на получение грантов или другой финансовой поддержки. Прямым результатом утвердившегося подхода к научному инакомыслию стало то, что в науке практически перестали происходить неожиданные открытия. Понятно, что это беда. И ныне, настаивают ученые, подписавшие коллективное обращение к обществу, нам явно требуется опять научиться тому, как поддерживать такого рода исследователей. Ибо будущее человечества как в социальном, так и в экономическом плане по-прежнему видится непредсказуемым. Новые великие идеи, соответственно, как и прежде в большой цене. И каждому должно быть понятно, насколько важно, чтобы и у общества в целом, и у науки в частности имелись эффективные механизмы для выявления и поддержки тех ценных идей и открытий, что появляются у людей, способных «мыслить не так, как все».

= 2 =

Дабы читателям сразу же стало ясно, что два упомянутых выше события действительно связаны друг с другом далеко не случайным образом, достаточно привести такой факт из текущей научной жизни Великобритании. В феврале 2014 года кембриджский профессор Росс Андерсон весьма резко и решительно высказался против введения новой учебной стипендии, которую предложила учредить в их университете национальная спецслужба GCHQ, или Штаб-квартира правительственной связи (ШКПС, британский аналог службы электронной разведки АНБ США).

По твердому убеждению Андерсона, имеющего официальный титул Главного криптографа Кембриджа, такого рода связи между факультетом компьютерной науки и спецслужбой ШКПС непосредственно угрожают академической независимости университета.

Началась же эта история с того, что руководство ШКПС не так давно присвоило кембриджскому факультету особый статус ACECSR, или «Выдающийся академический центр в области кибербезопасности» (Academic Centre of Excellence in Cyber Security). А такой статус по определению делает для университета доступной и еще одну особую стипендию — размером 50 000 фунтов, выделяемую специально для подготовки докторской диссертации (PhD) в области защиты информации.

Казалось бы, всякая новая стипендия для университета, вечно испытывающего трудности с финансовой поддержкой студентов-аспирантов, это по определению хорошо. Профессор Андерсон, поясняя, почему он думает в корне иначе, указывает на то, что подобного рода соглашения с правительственной спецслужбой подрывают сами основы независимых научных исследований. Ибо ключевая проблема здесь в целях. Ни для кого не секрет, что ученые университета и шпионы ШКПС по большому счету имеют фундаментально разные цели исследований.

Многие годы занимаясь вопросами защиты информации, Росс Андерсон попутно наработал и большой опыт общения с государственными спецслужбами. И он вполне компетентно способен объяснить, каким образом подобные госструктуры влияют на управление научными разработками, даже не имея для этого официальных рычагов. В частности, профессор описывает, как оформление допуска к гостайне используется разведслужбой в качестве средства, обосновывающего ее право на предварительный обзор всех публикаций:

«Они расскажут вам какой-нибудь пустяковый и совершенно безобидный сверхсекретный факт, а затем будут все время заявлять, что раз этот человек имел доступ к совсекретной информации, то они должны иметь возможности для надзора за его исследованиями вплоть до конца жизни... Цель этого трюка — установить их власть и контроль над исследованиями по безопасности, проводимыми в британских университетах».

Уже имея живые примеры того, как реально работают гранты и стипендии ШКПС в других местах, Росс Андерсон поясняет: «После того как они вносят относительно небольшую сумму денег в работу академической системы, инстанции ШКПС эффективно перетягивают на себя контроль над миллионами фунтов стерлингов уже не своих, а общественных денег. Тех сумм, которые вообще выделяются на проведение исследований в области безопасности. И теперь эти деньги выдаются только лишь тем людям, которые подписались на работы в рамках программы исследований ШКПС».

И наконец, чтобы не показалось мало, в рамках новой системы любой из соискателей подобного гранта или стипендии в области инфобезопасности должен, оказывается, получить допуск к работам от ШКПС. А в перечень требований для получения допуска входит условие не просто быть рожденным в этой стране, но чтобы еще и отец соискателя также был уроженцем Великобритании.

Профессор Андерсон предполагает, что этот трюк спецслужбы представляет собой «совершенно умышленный способ обойти законы страны, запрещающие расовую дискриминацию». А поскольку сложилось так, что большинство студентов Кембриджа, занимающихся здесь исследованиями компьютерной безопасности, являются иностранцами, то подобная дискриминация в распределении денег выглядит особенно нехорошо.

(Об очень давних и действительно глубоких связях между компьютерами, секретными спецслужбами и контролем властей над развитием науки см. материал «Гостайна как метафора»)

= 3 =

Росс Андерсон работает в Кембриджском университете уже свыше двух десятков лет. Примерно столько же — чуть меньше — читает здесь учебные курсы лекций по разным аспектам инфобезопасности, а также многие годы возглавлял местную компьютерную лабораторию. Иными словами, имеются абсолютно все основания говорить, что престижный статус выдающегося академического центра в области кибербезопасности факультет информатики Кембриджа получил именно благодаря неординарным исследовательским работам профессора Андерсона, его соратников и учеников. О широчайшем спектре этих работ можно узнать подробнее в дополнительных материалах (см. ссылки в конце этой статьи), здесь же более логично сосредоточиться лишь на самом знаменитом из талантов ученого — не только отыскивать все новые и новые уязвимости в платежных системах банков, но и очень настойчиво добиваться от них латания выявленных исследователями дыр.

Рассказы о каждой из этих историй — зачастую детективно закрученных, а порою и очень странных-загадочных в своих деталях — вполне заслуживают отдельных больших статей (дополнительную информацию на этот счет также можно найти в дополнительных материалах). Ну а тут — на примере лишь одной из конкретных стычек ученых с банками — достаточно выделить ключевые элементы такого рода исследований, проводимых с единственной, в общем-то, целью — таки заставить банки наконец реально озаботиться защитой платежных карт, а не списывать свои собственные проколы на беспечность клиентов и ошибки торговых структур.

В качестве живого примера, наглядно демонстрирующего реальную ситуацию с защитой современных кредитных карт, следует взять знаменитую историю с компрометацией платежных терминалов или PED (от PIN Entry Device — «Устройство ввода ПИН-кода»).

Во-первых, потому что все прежние «кембриджские атаки» против платежных карт были сосредоточены вокруг слабостей карточек с магнитной полосой, а эту древнюю технологию уже вполне можно считать безнадежно устаревшей и доживающей свои последние годы. Во-вторых, потому что атака Андерсона со товарищи против PED стала первой серьезной компрометацией новой технологии Chip-n-PIN, известной также под более официальным названием EMV (от первых букв коллективного хозяина стандарта: Europay – Mastercard – Visa) и считающейся куда более защищенной от мошенничества, нежели карты с магнитной полосой. Ну и в-третьих, эта история настолько выпукло и рельефно отобразила «неискренность», мягко говоря, банковских инстанций при обсуждении проблем защиты информации, что тут даже ни тени сомнения нет в том, какая из спорящих сторон оказывается правой.

Если совсем вкратце, то дело было так. Массовое внедрение карт EMV и соответствующей инфраструктуры в банках и торговле Великобритании пришлось на начало 2006 года. Уже на следующий год, к осени 2007-го, специалисты Кембриджа выявили в новой системе и первую серьезнейшую уязвимость. Слабость, как уже сказано, была обнаружена в терминалах PED.

Проанализировав наиболее распространенные из этих устройств (выпущенных разными производителями), ученые в каждом из них выявили участок, где содержательные данные о карточках покупателей проходят в открытом, а не в зашифрованном виде. Иначе говоря, злоумышленник, подсоединившийся к такому месту схемы, может похищать все реквизиты каждой вставленной карты, включая ее PIN-код доступа, а затем изготавливать карту-клон с магнитной полоской. (Чип-карты EMV оснащены магнитной полосой ради обратной совместимости с прежней технологией, поэтому и «неполный клон» — фальшивую карту без чипа — можно применять в старых банкоматах, еще не оснащенных считывателем микросхемы.)

Не публикуя поначалу свое открытие широко, исследователи сразу известили банковскую индустрию (британскую платежную ассоциацию APACS, транснациональную карточную сеть Visa) о серьезной слабости новой технологии. Ну а банковские структуры, по давно заведенной там традиции, ученых полностью проигнорировали, назвав их атаку оторванными от жизни «лабораторными экспериментами». Выждав почти полгода, но так и не дождавшись никакой конструктивной реакции на серьезные предупреждения, кембриджские исследователи теперь уже открыто опубликовали свои результаты для сообщества инфобезопасности в феврале 2008 года.

По убеждению ученых, выявивших зияющую дыру в защите технологии, особой критике должен быть подвергнут в высшей степени непрозрачный, ущербный по самой сути своей процесс сертификации и оценки безопасности устройств PED, обрабатывающих критично важные данные.

Корпорация-гигант Visa и банковская ассоциация APACS сертифицировали устройства как безопасные, официально санкционировав их широчайшее распространение. Но при этом «компетентные инстанции», проводившие оценку, не сумели увидеть в PED тех серьезнейших уязвимостей, что были выявлены кембриджской командой. Более того, при выдаче своих сертификатов APACS и Visa прибегли к сомнительному трюку, в приличном обществе называемом «подлог». Вполне официально было объявлено, что устройства PED прошли «оценку на соответствие Common Criteria», или CC, то есть международному набору стандартов для инфосистем безопасности, принятому в Британии, США и других странах НАТО.

В Великобритании выдачей сертификатов о соответствии требованиям Common Criteria ведает правительственная спецслужба GCHQ. Однако в GCHQ на запрос из Кембриджа сообщили, что ничего не знают о терминалах PED, поскольку эти устройства никогда не сертифицировались на соответствие CC. Вот тут-то и выяснилось, что «оценка на соответствие CC» и «сертификат о соответствии СС» — это две существенно разные вещи. Результаты тестирования на предмет сертификации СС по закону положено открыто публиковать, а Visa и APACS категорически отказываются показывать кому-либо отчеты об оценке безопасности терминалов PED. Более того, строго засекречены даже сами инстанции, проводившие эту оценку...

Подводя своеобразный итог данной фазе истории (вскоре за которой последуют и другие, еще более поразительные фазы), профессор Росс Андерсон высказался о порочных подходах индустрии к проблемам безопасности в таких выражениях:

«Уроки, которые мы здесь получаем, вовсе не ограничиваются банкингом. В самых разных областях, от электронных машин для голосования до автоматизированных систем учета медицинских данных, постоянно появляется одна и та же комбинация — из глупых ошибок, фиктивных сертификаций и сопротивления властей, тормозящих исследования. Повсюду, где люди вынуждены опираться на безопасность систем, нам требуются честные процедуры оценки, результаты которых открыто публикуются и проверяются независимой экспертизой».

Помимо этих чрезвычайно важных мыслей, к которым еще будет повод вернуться, некрасивая, но очень показательная история вокруг PED рассказывается здесь с подробностями также и вот по какой причине. Спустя еще несколько месяцев, к осени 2008-го стало известно, что как минимум в полудюжине европейских стран полиция обнаружила преступную сеть хай-тек-воров — свыше сотни миниатюрных закладок в PED-терминалах розничной торговли. Эти закладки, как выяснилось, скрытно внедрялись в PED сразу после производства на фабрике, работали в точках продажи уже около года и похищали реквизиты платежных карт именно через ту дыру, которую ученые Кембриджа выявили, а банковская индустрия решила «не замечать».

В общей сложности, по грубым оценкам, с помощью этой массово внедренной закладки неведомым преступникам удалось похитить свыше 100 миллионов долларов со счетов владельцев скомпрометированных банковских карт... Поймать же столь ушлых жуликов, насколько можно судить по сообщениям прессы, полиции так и не удалось. Когда Интерпол уже висел у мошенников на хвосте, что называется, вычислив точное географическое местоположение их сервера, который через сеть GSM собирал похищенные данные и управлял работой закладок, в работу следствия неожиданно вмешалась довольно странная в данном контексте сила.

Большой босс американских спецслужб Джоэл Бреннер (Joel Brenner), в прошлом один из начальников АНБ, а теперь директор новой Национальной контрразведки США, прежде всегда предпочитавший держаться в тени, вдруг решил пообщаться с прессой, и первое же, что он рассказал журналистам в интервью, — это про успехи европейской полиции в расследовании мошенничества с платежными картами Chip-n-PIN...

Пресса, ясное дело, раструбила сенсационную новость по всему миру. Но следствие-то еще было далеко не закончено, преступники еще не пойманы и даже не установлены. А теперь, получается, власти сами же их и предупредили... И как тогда говорливость шпионского босса понимать? И какое вообще отношение имеют к этому делу спецслужбы страны США, где карт Chip-n-PIN на 2008 год в обиходе не было и близко? На подобные вопросы, естественно, никто вам честных и внятных ответов уже не даст.

= 4 =

События вокруг компрометации PED оказались, пожалуй, самой колоритной и загадочной среди всех историй с исследованиями команды Андерсона, посвященных слабостям платежных систем. Реальность, однако, такова, что тема эта оказывается воистину неисчерпаемой.

В последующие годы специалисты Кембриджа еще не раз и не два обнаруживали все новые и новые уязвимости в картах Chip-n-PIN или EMV, сообщали о них банковским структурам, а те их опять игнорировали. Когда же мошенничество через выявленные дыры вскоре обнаруживалось в реальной жизни, ученым опять приходилось подлавливать бизнесменов на явном вранье. Ну и так далее по кругу (см. материал «Карты, деньги, дежавю»).

Выражаясь более образно, сама область творчества и научных исследований профессора Росса Андерсона — инфобезопасность в ее наиболее широком смысле — обладает такой спецификой, что люди здесь год за годом и раз за разом почему-то очень упорно совершают одни и те же ошибки, наступая на одни и те же грабли. Пытаясь осмыслить эту ситуацию и обобщая опыт собственных многолетних исследований, в начале 2000-х годов Андерсон написал специальную монографию — совершенно уникальный по охвату тем справочник под названием «Инженерия безопасности. Руководство по созданию надежных распределенных систем» (Ross Anderson, Security Engineering: A Guide to Building Dependable Distributed Systems, 2001, John Wiley & Sons).

Вообще-то для английского Engineering в русском языке нет единственного эквивалента, адекватно переводящего смысл термина. В зависимости от контекста его могут переводить то как позитивное «инженерное искусство», то как негативное «махинации», либо же более нейтральным и похожим на простую кальку словом «инженерия». Так вот, толстенное руководство Андерсона успешно охватывает все возможные смыслы, вкладываемые в не очень русский термин «инжиниринг безопасности». Причем обзор множества весьма нетривиальных проблем, затрагиваемых в книге, делается — что очень важно — с позиций специалиста, имеющего обширный междисциплинарный опыт: от криптографии, компьютерной безопасности и инженерных методов защиты до прикладной психологии, методов организаторской работы и права.

В нынешнем мире, страдающем от переизбытка информации, уже выше крыши имеется разных книг по вопросам компьютерной безопасности: о системах выявления проникновений, о контроле доступа, о разнообразных областях науки криптологии и тому подобных материях. Однако, по свидетельству действительно сведущих людей, практически совсем нет литературы, толково и обстоятельно описывающей, как же использовать все эти рекомендуемые для защиты системы в реальной жизни.

Этот очевидный дефицит, собственно, и навел Андерсона на идею о написании собственной книги-руководства, где подробно и со знанием дела разбиралось бы не то, «какие замечательные бывают системы вообще», а куда более конкретные вещи — каким образом такие системы использовать правильно. Ведь в реальной жизни абсолютное большинство механизмов защиты не срабатывает отнюдь не потому, что механизмы слабые, а по причине их неправильного или неграмотного использования.

Поскольку автору действительно есть что рассказать по делу, книга углубляется до весьма конкретных деталей в работе великого множества разнообразных систем. От общераспространенных приложений (вроде банкоматов, охранной сигнализации, средств защиты от копирования и ведения электронной войны) и до весьма тонких-эзотерических сфер, обычно известных лишь узким специалистам (типа компрометирующих излучений и нюансов биометрии, защиты электроники от инженерного проникновения и многочисленных трюков, используемых в телефонных мошенничествах).

На огромном количестве примеров из реальной жизни Росс Андерсон не только объясняет, как надо и как не следует использовать те или иные шифры, механизмы контроля и системы защиты, но и демонстрирует с их помощью решение множества инженерных проблем системного уровня, будь то выбор процента для ложных тревог, соотнесение прочности системы с ее гибкостью или практичности использования с гарантиями надежной работы.

Самое же, пожалуй, важное в книге — это настойчивое подталкивание читателей к тому, что при разработке и оценке систем безопасности инженерам необходимо научиться думать «по-другому». Потому что в делах защиты, по убеждению Андерсона, принципиально важным становится умение фокусироваться не на том, чтобы вещь работала, а на том, что можно сделать такого, чтобы вещь НЕ работала так, как ей положено...

Иначе говоря, действительно грамотным разработчикам все время следует себе представлять, что внутри их системы уже сидит хитрый и злонамеренный противник. Подробнее об этом уникальном руководстве можно прочесть в материале «Искусство защиты по Андерсону», ну а здесь осталось лишь привести такую характеристику другого видного специалиста, американского крипто-гуру и инакомыслящего, Брюса Шнайера:

«Если вы занимаетесь разработкой систем безопасности... и если вы только подумываете этим заняться, то вам насущно необходимо прочесть данное пособие. Это первая и единственная на сегодня книга о сквозной разработке современных систем безопасности».

= 5 =

Люди с признаками зрелой и цельной личности, как известно, обычно совершают последовательные и согласованные друг с другом поступки во всех сферах жизни. По этой причине вряд ли следует удивляться, что когда Росс Андерсон в связи с выходом своей книги впервые всерьез столкнулся с книгоиздательским делом, то и здесь он — проанализировав ситуацию — повел себя «не как все».

Через несколько лет после первого издания книги, к 2006 году, этот автор сумел-таки убедить издательство Wiley & Sons в том, что его «Руководство» целесообразно в полном электронном виде выложить в Интернет — в свободный онлайновый доступ для всех интересующихся.

Согласно убеждениям и расчетам Андерсона, подобный шаг (а) не только предоставляет нужные и важные сведения всем тем, кто не имеет возможности купить недешевую «настоящую» книгу, но и (б) не сокращает, а, напротив, увеличивает продажи бумажного варианта книги (ибо информация о ценном ресурсе распространится так намного шире, а, легко скачав по собственному выбору отдельные главы и оценив качество работы, состоятельные читатели, скорее всего, захотят иметь книгу целиком в качестве настольного справочника). Хотя обычно идея о свободном доступе к их продукции книгоиздателям очень не нравится, в данном случае автору пошли навстречу. И очень скоро стало ясно, что эксперимент Андерсона полностью себя оправдал. Когда все главы «Инженерии безопасности» стали свободно доступны в Сети, продажи бумажной версии книги действительно заметно подскочили...

В 2008 году вышло второе — существенно дополненное и переработанное — издание «Руководства». А еще через четыре года, в 2012-м, уже без всяких сомнений и возражений со стороны Wiley & Sons, и эта версия книги — наряду с первым изданием — также стала свободно доступной для скачиваний непосредственно на сайте Росса Андерсона.

Интересно отметить, что летом того же 2008 года, когда у Андерсона вышло второе издание его руководства, произошло также другое, куда более неординарное событие, раскрывающее подлинное многообразие интересов этого исследователя. Данное мероприятие, одним из главных организаторов которого, ясное дело, также был неутомимый кембриджский профессор, носило название «Первый междисциплинарный семинар по безопасности и человеческому поведению» или кратко SHB (от Security and Human Behavior).

Чтобы уникальность этой затеи стала ясна, достаточно лишь отметить, что международный семинар SHB'08 стал первой в истории науки междисциплинарной конференцией, где в одном зале собрались видные эксперты по защите информации и психологи, поведенческие экономисты и социологи, философы и представители разных других профессий (вплоть до архитекторов и магов-иллюзионистов). И собрались они все с единственной общей целью — разносторонне представить и совместно профессионально обсудить человеческую сторону безопасности. Сразу же следует отметить, что все участники мероприятия остались не только чрезвычайно довольны и обогащены этой встречей, но и продолжили мероприятие в следующие годы. Сама же идея о столь необычном форуме возникла далеко не сразу.

Поначалу, на протяжении нескольких предшествовавших лет, Россу Андерсону по роду текущих исследований довелось довольно много общаться и работать с поведенческими экономистами. Иначе говоря, с учеными, которые исследуют те грани экономики и психологии, где люди делают весьма рискованные шаги и зачастую принимают рационально не объяснимые решения.

Примерно в те же годы другому (уже упоминавшемуся здесь) коллеге-криптографу Брюсу Шнайеру, в свою очередь, тоже доводилось неоднократно проводить исследования и писать работы на пограничные темы психологии и безопасности. При этом Шнайер не раз был поражен некоторыми из результатов других ученых, которые работают далеко за пределами его собственной компетенции, но при этом приходят к выводам, очень созвучным компьютерной безопасности.

Ну а затем, близко пообщавшись как-то на одной из профессиональных встреч, Шнайер и Андерсон подумали, насколько замечательным и интересным делом могло бы стать сведение всех этих весьма разнообразных сообществ в одном месте. Обладая нужным авторитетом и хорошими связями в академических кругах, эти энтузиасты довольно быстро сумели найти и заинтересованных людей, и подходящее помещение в стенах Массачусетского технологического института, ну и спонсоров мероприятия, естественно.

Подробный рассказ о докладах этого любопытного семинара и о том, почему все его участники остались очень довольны новыми знакомствами, можно найти в материале «Психология безопасности». Ну а здесь самое время наконец перейти к наиболее свежей и самой неожиданной, пожалуй, из граней творчества профессора Росса Андерсона.

= 6 =

В феврале 2013 года в онлайновой библиотеке препринтов ArXiv.org появилась весьма необычная совместная публикация Андерсона и его коллеги по Кембриджу, физика-теоретика Роберта Брэди, — статья под названием «Почему квантовый компьютинг — это трудное дело, а квантовая криптография не является доказуемо безопасной». В этой работе авторы с позиций компьютерной науки и криптографии выдвинули вполне закономерные претензии к квантовой физике, сводящиеся, по сути, к двум главным вопросам.

(1) На протяжении последних 30 лет ученые — разработчики новых технологий заверяли общество, что квантовая криптография — это воистину надежное средство защиты информации, идущее на смену традиционным устаревшим конструкциям.

(2) Затем, на протяжении 20 последних лет, общество заверяли, что принципиально новый квантовый компьютинг скоро сделает устаревшей криптографию с открытым ключом.

Однако, пишут авторы, как показывает жизнь, за все прошедшие десятилетия, несмотря на обильное финансирование исследований, никому так и не удалось построить «настоящий» квантовый компьютер, в котором рабочие регистры реально масштабировались бы свыше игрушечного размера в несколько кубитов. Квантовая же криптография, соответственно, никоим образом не смогла реально продемонстрировать ни малейших своих преимуществ перед традиционными средствами защиты информации. В таких обстоятельствах явно пора задаться вполне естественным вопросом: «Что здесь, собственно, происходит?»

Для того чтобы и всем читателям, далеким от этих научных сфер, стало понятнее, до какой степени дискомфортно воспринимается сложившаяся ситуация многими учеными, достаточно напомнить такой факт. От создания основ квантовой механики в конце 1920-х годов (когда об устройстве микромира не знали еще практически ничего) и до успешного применения ядерной энергии в деле (ужасающем деле войны, правда, но так уж карты тогда легли) прошло всего лишь полтора десятка лет... Чувствуете разницу?

Пытаясь осмыслить те систематические ошибки, что совершенно очевидно тормозят развитие квантовых компьютеров и квантовой криптографии, Брэди и Андерсон выдвинули собственные теоретические аргументы, объясняющие застой. Сообщество физиков, занимающихся квантовой информатикой, надо отметить, в массе своей эти аргументы не приняло. И парировало их своими, не менее убедительными контраргументами, разъясняющими, почему чужак-криптограф Росс Андерсон неверно понимает ситуацию в их области исследований.

Здесь, конечно, совершенно не место разбираться в сути споров ученых об их весьма и весьма нетривиальных проблемах. Но о чем надо рассказать обязательно, это о важнейшем из текущих итогов данной дискуссии — совсем свежей статье тех же Брэди и Андерсона, опубликованной в январе 2014 года под заголовком «Почему подпрыгивающие капли — это весьма хорошая модель устройства квантовой механики».

Гранд-задача новой статьи — радикально скомпрометировать и «отправить на свалку истории» давно утвердившиеся в теоретической физике представления о том, будто квантовая физика микромира и классическая физика мира обычного представляют собой принципиально разные области исследований. А фундаментальные квантовые феномены, соответственно, якобы никак нельзя объяснить на основе классических представлений.

Причем решается авторами эта «задача компрометации» в полном соответствии с научными методами доказательства — на солидном фундаменте из строгого согласования экспериментальных результатов с теоретическими расчетами.

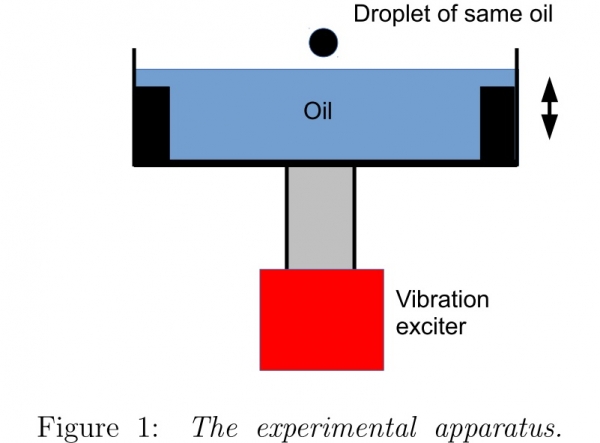

Что касается экспериментальной части, то начиная с 2005 года группа французских исследователей, которую возглавляют Ив Куде и Эммануэль Фор (Yves Couder, Emmanuel Fort), знакомит научное сообщество с целой серией взаимосвязанных и совсем несложных для воспроизведения опытов, демонстрирующих в высшей степени удивительные вещи.

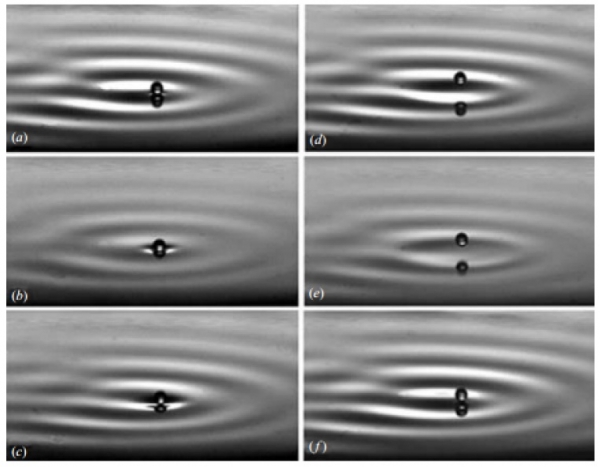

Ученые показали, что масляные капли, с образованием волны подпрыгивающие на поверхности вибрирующей ванны того же масла, могут демонстрировать комплекс взаимодействий, по своим свойствам очень напоминающих поведение дуального феномена частица-волна в квантовой механике. В частности, такие объекты могут жить очень долго, двигаться, взаимно притягиваться и отталкиваться, вращаться по орбитам вокруг друг друга.

Более того, экспериментальные работы французов и вскоре подключившихся к исследованиям ученых из других стран показали, что подпрыгивающие капли демонстрируют кучу феноменов, прежде предполагавшихся возможными лишь для квантовых частиц-волн: однощелевую дифракцию и двухщелевую интерференцию, эффект туннелирования, квантованные энергетические уровни, локализацию (другого) Андерсона и феномен порождения / аннигиляции пар капелек или пузырьков.

(Большой и подробный рассказ об этих замечательных открытиях можно найти в материале «Квантовая физика как она есть»)

В нынешней же статье Росса Андерсона и Роберта Брэди дается подробное и обстоятельное теоретическое разъяснение тому, что происходит в вибрирующей масляной ванне и почему эти экспериментальные результаты в равной степени хорошо согласуются как с классической математикой физики жидкостей и электродинамики Максвелла, так и с уравнениями квантовой механики.

Иначе говоря, авторы доступно и с расчетами объясняют, почему несложные и сугубо классические эксперименты с подрыгивающими каплями — это не просто хорошая, а очень хорошая модель для квантовой механики. Ибо здесь куда более наглядно и внятно можно показывать, откуда в уравнениях появляется константа скорости света или что реально могут означать уравнение Шредингера и принцип исключения Паули.

Поскольку оба автора постоянно преподают студентам и уже опробовали новую методику обучения на юной аудитории, они особо отмечают следующий факт. Эксперименты с подпрыгивающими каплями стали очень популярными среди первокурсников Кембриджа. На их примере демонстрируется, что очень многие из прежде «непостижимых» квантовых феноменов теперь могут быть объяснены с помощью математики, которую обычно осваивают на вводных курсах механики жидкостей. Соответственно, заметно возрастает и уровень мотивации для посещения этих курсов. Крайне воодушевленный как результатами их с Брэди исследования, так и реакцией на него молодого поколения, в одном из недавних интервью Росс Андерсон высказался так:

Я думаю, что потенциально это одна из наиболее сильных по влиянию вещей среди всего, что я когда-либо делал. Если мы правы и реальность на своем наиболее глубоком уровне действительно имеет гидродинамическую природу, то это меняет вообще все. В частности, это отправляет струнную теорию и идеи о множестве вселенных прямиком в мусорную корзину...

Дабы не превращать данную статью в панегирик и поток восторженных дифирамбов великому ученому Россу Андерсону, самое время подчеркнуть, что реальная ситуация с устройством природы и науки, скорее всего, выглядит все-таки посложнее, нежели сейчас представляется профессору. Иначе говоря, в своих итоговых заключениях этот исследователь с очень высокой долей вероятности скорее ошибается, нежели прав. Ибо множество интереснейших — и красиво дополняющих друг друга — результатов, получаемых ныне в теоретической физике (хотя и не подтверждаемых пока, увы, по объективным причинам экспериментами) свидетельствуют о существенно другом. О том, что ни струнной теории, ни теориям мультиверса свалка истории в обозримом будущем определенно не грозит никак.

Интересно также, что многие из этих новых результатов непосредственно замыкаются на важнейший феномен квантовой сцепленности, или Entanglement (подробности см. в материале «Сцепленность»). И именно данный феномен — Quantum Entanglement — в «гидродинамической» теории Брэди и Андерсона, по сути, обходится стороной (поскольку в классической вибрирующей ванне с маслом экспериментально он не воспроизводится)...

= 7 =

Ну вот, а теперь самое время переходить к финальной части истории, где по сложившейся традиции обычно принято объяснять, а для чего, собственно, весь этот материал был тут собран и изложен...

Пора напомнить, что начинался рассказ с коллективного письма-призыва известных ученых, как большую беду ощутивших в науке нехватку подлинно инакомыслящих личностей. А потому, как видится им эта проблема, обществу насущно требуются механизмы для эффективного выявления и развития идей, выдвигаемых людьми, способными мыслить иначе. Никому из прочитавших данную статью не надо, наверное, объяснять, что кембриджский профессор Росс Андерсон как раз и является ярким примером именно такого столь нужного в науке инакомыслия. Но практически наверняка тут же следует дополнительно разъяснить, что тщательно разработанный Андерсоном подход к «Инженерии безопасности» — это еще и готовый рецепт того, как лечить застарелые болезни науки, с ее унылым окостенением и хроническим отсутствием подлинно великих открытий. Ибо если воспринимать Opus Magnum, главный труд-руководство Андерсона по созданию «надежных распределенных систем» чуть-чуть под другим углом, мысленно подменяя понятие «безопасность» на науку вообще, а «разрабатываемые системы» на научные модели и теории, то получится вот какая интересная картина.

Главная тема книги, носящей теперь название «Инженерия науки. Руководство по созданию надежных научных теорий», сводится к следующей идее. Подлинное искусство ученых, развивающеих полезную теорию или модель, заключается, соответственно, вовсе не в том, чтобы заставить свою теорию работать правильно в любых ситуациях. В действительности куда важнее и полезнее всегда фокусироваться на том, где имеются в этой теоретической модели такие места (дыры), при взгляде через которые она оказывается противоречивой и несогласованной. Иначе говоря, наибольший интерес представляют в теории такие моменты, где она работает не так, как надо.

Лишь открыто признавая эти слабые места и избавляясь от них, теорию можно делать по-настоящему надежной и правильной. В реальной же науке (что известно практически каждому приличному ученому) исследователи постоянно занимаются «заметанием мусора под ковер», трактуя наиболее слабые места теории так, словно их не существует. То есть делают примерно то же самое, что банки с безопасностью своих кредитных карт.

Если же обращаться ко второму — альтернативному и не менее глубокому — смыслу слова Engineering, трактуя его как «махинации с наукой», то тут можно напомнить такие факты истории. Великое счастье академической науки криптографии и защиты информации заключается в том, что она родилась после 1970 года (когда всю остальную науку уже успешно и по сути тотально взяли под свой контроль политики и корпорации). Молодые и горячие инженеры-математики, самостоятельно переоткрывавшие для себя оккультные тайны государственных криптоспецслужб, изначально в штыки восприняли любые попытки государственного регулирования и запретов на знания.

А поскольку бесспорных авторитетов, охраняющих дорогие их сердцу и карьере концепции, в этой области академической науки не было вообще, несколько первых десятилетий открытой криптографии проходили словно праздник из череды все новых удивительных открытий. Более того, благодаря столь здоровому старту в области защиты информации по сию пору так и нет никаких господствующих теорий или главных жрецов, критиковать которых было бы предосудительно и опасно для научной карьеры. В этой области науки (в отличие от всех прочих) исследователи постоянно и в первую очередь заняты поисками слабостей любой системы, а не изысканиями все новых подтверждений тому, что уже имеющаяся система действительно хороша, раз ее предложили уважаемые люди или влиятельные инстанции...

Именно поэтому, собственно, в академическом сообществе никак «не прокатывают» неоднократные попытки государства и корпораций навязывать обществу заведомо ослабленную криптографию (типа одиозного и многим памятного Клиппер-чипа). Даже если подобные системы именуются «правильными» — на том основании, что в них заложены возможности для контроля со стороны властей. Зато совсем несложно продемонстрировать, что в других, весьма серьезных областях науки именно такие манипуляции властей с «правильными» теориями прокатывают вполне успешно и на протяжении многих десятилетий (детали, еще раз, см. в материале «Гостайна как метафора»)...

На заре научной карьеры Росса Андерсона, когда он в начале 1990-х готовил в Кембридже свою докторскую диссертацию под руководством старшего коллеги Роджера Нидхема (Roger Needham), у них в дискуссиях родился занятный термин — «программирование компьютера сатаны». Иначе говоря, речь шла о действиях в условиях системы, про которую разработчику заранее известно, что ею манипулирует противник. Но при этом перед разработчиком стоит задача создать такое программное обеспечение, которое и в данных условиях — несмотря на все махинации злоумышленников — будет работать «как надо». Причем работать надежно...

Звучный термин — «компьютер сатаны» — в те годы попал в лексикон некоторых специалистов по защите информации, понемногу обрел известность и некоторое ограниченное время был даже довольно популярен в определенных профессиональных кругах. Широко и надолго, впрочем, он не прижился. Возможно, по той причине, что люди с религиозными закидонами сразу как-то сильно напрягаются, едва заслышат имя «врага человеческого», и реагируют на термин не очень адекватно. Но может быть, еще и по той причине, что внутренности всех наших компьютеров (а также наука в целом, ясное дело) в реальности ведь действительно контролируются вовсе не нами, а другой стороной — государством и корпорациями. (См. «UEFI: хотели как лучше...»)

Ну а кому приятно, когда их «правильные действия» приравнивают к сатанинским козням? Короче говоря, есть сильное ощущение, что здоровое будущее как наших компьютеров, так и нашей науки оказывается напрямую связано с изгнанием этого самого «виртуального сатаны». Или, формулируя ту же мысль чуть иначе, между действительно безопасной компьютерной системой и действительно здоровой наукой имеется чрезвычайно много общего. И та и другая функционируют правильно лишь в том случае, когда есть очень четкое представление обо всех слабостях системы. Причем именно слабым местам и уделяется основное внимание. И как только ученые это постигнут, вот тогда-то и начнутся опять в науке великие открытия...

Дополнительное чтение:

- О том, как ситуация в науке грустно сползала от эпохи великих открытий к периоду подлогов, безответственных фантазий и грамматически правильных бессмысленных текстов, выдаваемых за научные статьи: «Престранный для науки год», «Подгнило что-то в королевстве» ;

- О глубоких связях между компьютерами, спецслужбами и контролем властей над развитием науки: «Гостайна как метафора»;

- Подробности чрезвычайно странной саги о компрометации терминалов PED для кредитных карт Chip-n-PIN: «Скрепка и булавка», «Лаборатория и жизнь», «Unus Mundus»;

- О том, что история бесконечных компрометаций платежных карт практически ничему, похоже, банковскую индустрию не учит: «Карты, деньги, дежавю»;

- О том, что это такое — «Искусство защиты по Андерсону»;

- О том, что свободный доступ к контенту — это не воровство, а благо, которое все еще очень плохо понимается в бизнесе: «Книги и сдвиги»;

- О том, сколь многогранны проблемы и неожиданны параллели в новой междисциплинарной науке: «Психология безопасности»;

- О больших претензиях профессионалов защиты информации к декларируемым физиками преимуществам квантовой криптографии: «Квантовая крипто-неопределенность»;

- Об удивительном открытии физиков-экспериментаторов, позволившем свежо и по-новому взглянуть на мутные основы квантовой теории: «Квантовая физика как она есть»;

- Фрагменты большой саги о том, как топили Клиппер-чип, шедевр государственной секретной науки криптологии, можно найти в текстах «Хакер, слесарь, экстрасенс» и «Клиппер, шкипер, фриц и ...»;

- О том, кто реально контролирует поведение компьютеров: «UEFI: хотели как лучше...»;

- О том, насколько широк и необозрим спектр «дыр» в современной науке: в истории ( «Индекс совпадений»,) и археологии ( «Псевдоархеология» ); в литературоведении ( «Если дело дойдет до суда: Шекспир vs. Бэкон») и в биологии ( «Великий инакомыслящий Фред Хойл»); в космологии ( «Аномальные факты и структуры»), аэродинамике ( «Как это летает?») и физике сыпучих сред ( «Бразильский орех и гравитация»);

- О том, наконец, что в большой теоретической физике на рубеже 2009-2010 годов незаметно началась и вполне успешно идет поныне великая «революция постижения тождества ER=EPR», которую большинство ученых до сих пор так и не замечает: «Сцепленность».

MWC 2018

MWC 2018 2018

2018 Computex

Computex

IFA 2018

IFA 2018

Подписаться

Подписаться