|

Опрос

|

реклама

Быстрый переход

Intel выпустила важные исправления безопасности для устранения уязвимостей в Core Ultra, Arc и серверных GPU

17.05.2025 [07:32],

Анжелла Марина

Компания Intel выпустила новые обновления безопасности, затрагивающие процессоры, видеокарты и игровое программное обеспечение. Среди исправленных проблем — критические дефекты в драйверах GPU, ошибки в микрокоде Core Ultra и одна уязвимость среднего уровня в ПО Endurance Gaming Mode.

Источник изображения: Kandinsky В официальном сообщении Intel упоминает десять потенциально опасных уязвимостей высокой степени риска, которые могли привести к получению повышенных прав, атакам типа DDoS или утечке конфиденциальных данных. По сообщению TechSpot, проблема затрагивает драйверы графических решений, интегрированных в процессоры с 6-го поколения Core до новейших Core Ultra, включая архитектуру Arrow Lake. Также затронуты дискретные видеокарты Arc и серверные GPU Flex 140/170. Отдельные обновления микрокода устраняют уязвимости в интерфейсе Integrated Connectivity I/O, которые позволяли злоумышленнику получить повышенные права в системе. Кроме того, две дополнительные уязвимости могли привести к утечке данных — одна (CVE-2025-20012) была обнаружена внутренними специалистами Intel, а вторую (CVE-2025-24495) выявили исследователи из группы VUSec при Амстердамском университете (VU Amsterdam).

Источник изображения: techspot.com Напомним, Intel традиционно выпускает исправления одновременно с Microsoft в рамках ежемесячного обновления безопасности Patch Tuesday (вторник исправлений), и этот месяц не стал исключением. Серия обновлений предназначена для устранения потенциально опасных ошибок, влияющих как на аппаратные, так и на программные продукты, затрагивающие несколько поколений процессоров, графических чипов и интегрированных решений. Google запретит запуск Chrome с правами администратора ради безопасности ПК

15.05.2025 [06:27],

Анжелла Марина

В браузере Chrome произойдёт важное изменение, направленное на повышение уровня безопасности пользователей. Теперь, если кто-то попытается запустить Chrome с правами администратора в Windows, браузер автоматически понизит привилегии и будет работать в обычном режиме. Ранее такой подход уже был успешно применён в Microsoft Edge, а теперь станет стандартом и для Chrome.

Источник изображения: BoliviaInteligente / Unsplash Как сообщает BleepingComputer, идея заключается в том, чтобы минимизировать риски для всей системы, связанные с запуском браузера от имени администратора. Ранее, если пользователь случайно открывал, например, Edge с повышенными правами, он просто получал предупреждение. Позже Microsoft модифицировала функцию так, чтобы браузер автоматически сразу же блокировал такой запуск. Теперь эту технологию решили адаптировать и для Chrome через изменения в исходном коде Chromium. «Это изменение основано на механизме, который мы внедрили в Edge ещё в 2019 году, — написал Стефан Смолен (Stefan Smolen) из команды Microsoft Edge в сообществе Chromium. — Если автоматический перезапуск не сработает, браузер вернётся к стандартному поведению и попытается в качестве крайней меры всё же открыться с правами администратора». А чтобы избежать бесконечных циклов перезапуска, разработчики добавили специальный параметр командной строки «-do-not-de-elevate». Он отключает понижение прав, если система уже пыталась сделать это ранее. Исключение сделано для автоматизированных процессов — если Chrome запущен в этом режиме с повышенными правами, функция не сработает. Поясняется, что это нужно для того, чтобы не нарушать работу специализированных инструментов, которым необходим полный доступ. Однако в большинстве случаев разработчики браузера настоятельно не рекомендует запускать его от имени админа системы. В качестве основной причины указывается тот факт, что с правами администратора все загруженные файлы и открытые через браузер программы также получают полный доступ ко всей системе. Если пользователь случайно скачает вредоносное ПО, оно сможет беспрепятственно заразить компьютер, и причём без каких-либо предупреждений. «Яндекс Маркет» внедрил ИИ для превентивного выявления мошенничества

14.05.2025 [17:34],

Владимир Фетисов

«Яндекс Маркет» внедрил алгоритмы на базе искусственного интеллекта для отслеживания случаев мошенничества ещё до того, как они принесут какой-либо вред покупателю, партнёрам или самому маркетплейсу. Такие алгоритмы применяются для анализа данных на протяжении всего пути товара и передачи сигналов в службу безопасности при выявлении каких-либо отклонений от нормы, будь то задержка доставки или смена маршрута.

Источник изображения: Steve Johnson / Unsplash «Маркет» разработал алгоритм на основе технологий «Яндекса», который умеет отслеживать факты мошенничества ещё до того, как они принесут какой-либо вред покупателям, партнёрам или самому маркетплейсу. Алгоритм анализирует данные, поступающие на протяжении всего пути товара от систем управления складами, логистикой, заказами и других. На основе этих данных он просчитывает потенциальные сценарии движения товара. Если в них обнаруживается отклонение от нормы, например, задержка доставки или смена маршрута, алгоритм сигнализирует об этом службе безопасности», — сказали в компании. После получения уведомления служба безопасности блокирует операции с товаром и инициирует проведение расследования. По данным источника, такая система была недавно выведена из тестирования, но уже успела помочь в предотвращении реального случая мошенничества. Эти ИИ-алгоритмы являются частью большой системы, которая применяется для обеспечения безопасности покупателей и партнёров маркетплейса. «Компания ежегодно проводит десятки внутренних и внешних аудитов безопасности, выявляя и устраняя потенциальные уязвимости в своих IT-системах и логистической инфраструктуре. Параллельно ведётся работа с партнёрами — например, для владельцев и управляющих пунктов выдачи заказов доступен бесплатный обучающий курс по безопасности. Он помогает минимизировать риски кризисных ситуаций, повысить общий уровень защиты и эффективности работы ПВЗ», — рассказал представитель «Яндекс Маркета». В Android появится режим усиленной защиты от взлома и перехвата звонков

14.05.2025 [13:16],

Павел Котов

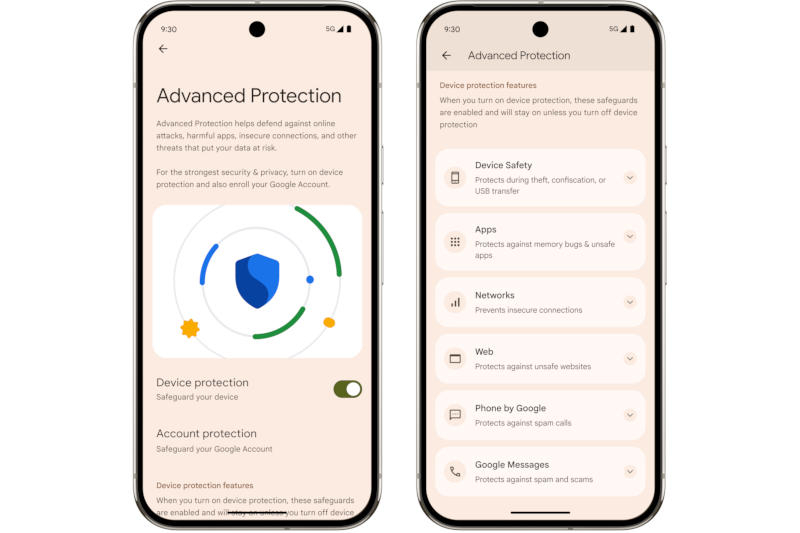

Google добавила в грядущую версию ОС Android 16 новый режим безопасности — усиленную защиту (Advanced Protection). В этом режиме смартфон сможет отражать атаки нескольких известных типов, при которых, например, производится перехват звонков через незащищённые сети операторов или отправляются мошеннические сообщения.

Источник изображения: security.googleblog.com Режим усиленной защиты в Android появился на фоне сообщений о том, что израильская NSO Group продолжает разрабатывать и продавать средства для взлома мобильных устройств. В основе этих программных средств лежит эксплуатация уязвимостей нулевого дня для перехвата контактов, истории сообщений, местоположения и другой конфиденциальной информации. Инструменты для взлома продолжают работать и после выпуска обновлений Google Android и Apple iOS. В стремлении оградить пользователей от этих типов атак Google и развернёт режим усиленной защиты. Выбрав соответствующую опцию в настройках устройства, пользователь включает комплекс средств, направленных на блокировку некоторых методов, которые применяются при сложных взломах. Могут снизиться производительность и отключиться некоторые функции устройства, поэтому Google рекомендует пользоваться новым режимом журналистам, должностным лицам и всем тем, кто обычно оказывается целями подобных атак. В этом году в набор инструментов усиленной защиты Google включит «регистрацию вторжений, защиту USB, возможность отказа от автоматического повторного подключения к небезопасным сетям и интеграцию с функцией обнаружения мошенничества в „Google Телефоне“», пообещали в компании.

Источник изображения: Andriy Vitaly / unsplash.com К основным функциям режима усиленной защиты в Android относятся:

Схожий режим Apple встроила в iOS в 2022 году. Основная идея в обоих случаях состоит в том, чтобы уменьшить поле деятельности для хакеров, отключив несущественные компоненты, которые наиболее подвержены взлому. В ряде случаев режим блокировки (Lockdown) в iOS неотличим от штатного; Android-устройство в режиме усиленной защиты, возможно, будет вести себя так же. На Xiaomi SU7 упал грузовик — электромобиль сохранил форму, а электроника продолжила работать

14.05.2025 [11:51],

Алексей Разин

Электромобили молодой в автомобильном сегменте марки Xiaomi в последнее время нередко фигурировали в новостях в негативном контексте, но ресурс CarNewsChina неожиданно поделился характеризующей их с лучшей стороны новостью. Электроседан SU7, на который упал грузовик, сохранил относительную структурную целостность силового каркаса кузова и работоспособность.

Источник изображения: CarNewsChina Как сообщает источник, в Китае на этой неделе произошло неприятное происшествие, которое заставило общественность с восхищением говорить о высоком уровне пассивной безопасности электромобилей Xiaomi. Стоявшую без людей в салоне машину Xiaomi SU7 протаранил потерявший управление грузовик, оба транспортных средства после упали с некоторого возвышения на твёрдую поверхность, причём виновник аварии в итоге придавил пустовавший электрический седан сверху своим весом.

Источник изображения: CarNewsChina «Жёсткая посадка», тем не менее, хоть и вызвала обширную деформацию внешних кузовных панелей Xiaomi SU7, не слишком сильно исказила геометрию силового каркаса кузова. Автовладельцу после подъёма придавленной машины на ровную свободную площадку удалось не только без использования специализированных инструментов открыть все двери электромобиля, но и отдать голосовую команду на открытие «переднего багажника» бортовому компьютеру. Хотя очевидно, что машина не подлежит восстановлению и будет утилизирована, инцидент невольно продемонстрировал хороший уровень пассивной безопасности её конструкции. Пострадавший в инциденте только материально и морально автовладелец выразил решимость купить ещё один такой же электромобиль. Новые атаки Spectre-v2 легко обходят защиту CPU Intel и крадут данные из ядра

14.05.2025 [05:12],

Анжелла Марина

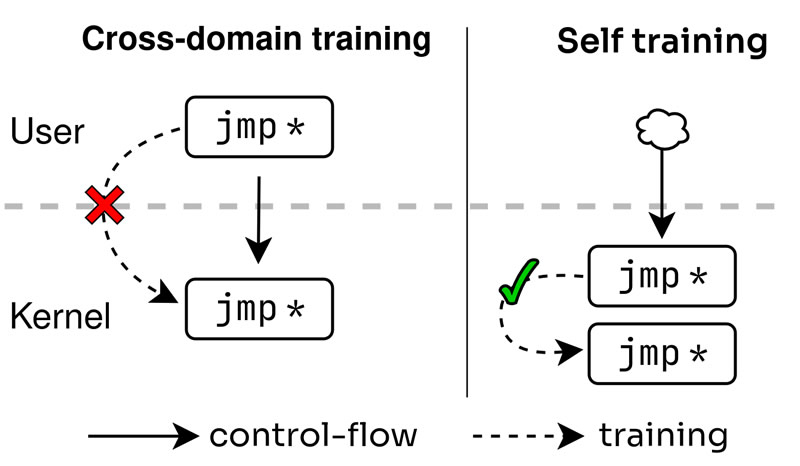

Группа специалистов из Амстердамского свободного университета (Vrije Universiteit Amsterdam) выявила серию уязвимостей Spectre-v2, получивших кодовое название Training Solo. Эти атаки позволяют обходить защитные механизмы процессоров Intel, такие как IBPB и eIBRS, и извлекать данные из памяти ядра со скоростью до 17 Кбайт/с, а из гипервизора со скоростью 8,5 Кбайт/с. Эксплойты уже опубликованы в открытом доступе на GitHub.

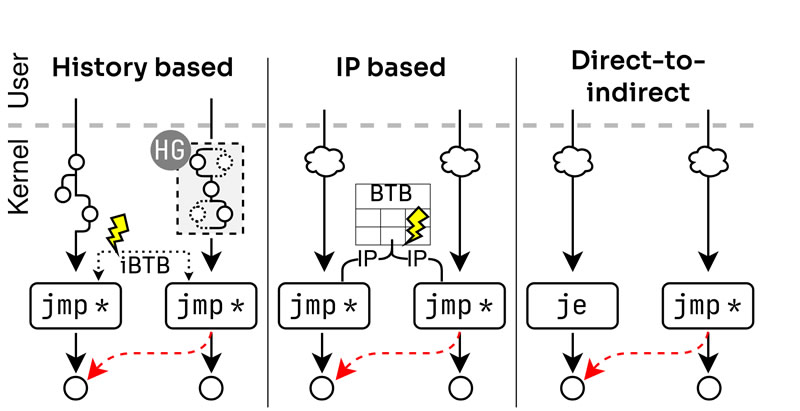

Источник изображения: Kandinsky Как сообщает OpenNET, в основе Spectre-v2 лежит манипуляция предсказанием переходов в процессоре. Злоумышленник заставляет систему спекулятивно выполнять инструкции, оставляя в кеше следы данных, которые затем можно извлечь, анализируя время доступа. Training Solo отличается тем, что вместо запуска своего кода атакующие используют уже существующие фрагменты кода в ядре или гипервизоре, делая, таким образом, атаку более завуалированной.

Источник изображения: opennet.ru Исследователи описали три варианта реализации атак Training Solo. Первый способ заключается в использовании SECCOMP для подмены BPF-фильтров и создания ложных переходов (скорость утечки — 1,7 Кбайт/с). Второй метод основан на IP-коллизиях в буфере переходов (BTB), когда один переход влияет на другой. Третий метод, самый быстрый (17 Кбайт/с), использует такие аппаратные уязвимости, как CVE-2024-28956 (ITS) и CVE-2025-24495, позволяющие прямым переходам влиять на косвенные. Интересно, что на тестировании один из этих методов позволил считать хеш-значение пароля пользователя root всего за 60 секунд.

Источник изображения: opennet.ru Атакам подвержены чипы Intel с поддержкой eIBRS, включая Coffee Lake и Lion Cove. Уязвимость ITS (CVE-2024-28956) затрагивает Core 9–11 поколений и Xeon 2–3 поколений, а уязвимость CVE-2025-24495 угрожает новейшим Lunar Lake и Arrow Lake. Одновременно AMD заявила, что её процессоры не подвержены данным атакам, а компания Arm уточнила, что в зоне риска находятся только старые чипы без поддержки современных расширений FEAT_CSV2_3 и FEAT_CLRBHB. Все найденные проблемы уже получили исправления от производителей. Intel выпустила обновление микрокода с новой инструкцией IBHF, а в Linux добавлены патчи, блокирующие эксплуатацию через cBPF. Для старых процессоров рекомендована программная очистка буфера переходов. Также в ядре внедрён механизм выноса косвенных переходов в верхнюю часть строки кеша. Отмечается, что угроза актуальна для облачных провайдеров и виртуальных сред, где возможна утечка между гостевыми системами и управляющим хостом. Владельцам серверов на Intel рекомендуется как можно скорее установить обновления, а пользователи AMD и современных Arm-чипов могут не опасаться — их системы защищены на аппаратном уровне. Вирус-вымогатель впервые встроили прямо в процессор — избавиться от такого почти невозможно

13.05.2025 [12:55],

Павел Котов

Исследователь в области кибербезопасности Кристиан Бик (Christiaan Beek) из компании Rapid7 создал образец вируса-вымогателя, который напрямую заражает центральный процессор компьютера. Работающий на этом уровне вредонос не обнаруживается практически ни одним существующим антивирусом и остаётся на машине, даже если заменить системный диск.

Источник изображения: Glen Carrie / unsplash.com Вредоносное ПО, работающее на уровне процессора, уже встречалось ранее — существуют руткиты, поражающие прошивку UEFI, но впервые удалось успешно запустить таким образом вирус-вымогатель. Идея посетила автора проекта, когда он изучил одну из уязвимостей процессоров AMD Zen, которая дала злоумышленникам возможность загружать вредоносный микрокод, взламывать шифрование на аппаратном уровне и изменять поведение процессора по своему усмотрению. В 2022 году огласку получили журналы чатов хакерской группировки Conti, в которых киберпреступники уже обсуждали эту идею, но рабочего решения так и не получили — по крайней мере, сообществу кибербезопасности об этом не известно. «Если они работали над этим несколько лет назад, готов спорить, что некоторым из них в какой-то момент хватит ума, чтобы начать создание этой штуки», — рассудил Кристиан Бик. Видимо, по этой же причине он принял решение не выкладывать код своего проекта в общий доступ, хотя и назвал образец «потрясающим». За минувший год от вирусов-вымогателей в той или иной мере пострадали почти три четверти предприятий в Америке, Европе и Австралии, показало проведённое недавно компанией Veeam Software исследование. Миллионы ПК оказались под угрозой взлома из-за дыр в фирменном ПО материнских плат Asus

13.05.2025 [10:22],

Владимир Фетисов

Утилита управления драйверами Asus DriverHub, которая поставляется вместе с материнскими платами компании, имеет ряд уязвимостей, эксплуатация которых может позволить злоумышленникам осуществлять удалённое выполнение команд на компьютерах, где она установлена. Проблему обнаружил независимый исследователь в сфере кибербезопасности из Новой Зеландии, известный под ником MrBruh.

Источник изображения: Mika Baumeister / Unsplash DriverHub представляет собой официальную утилиту Asus, которая предназначена для управления драйверами. Она автоматически загружается на компьютеры с определёнными материнским платами компании при первичной настройке системы. Приложение работает в фоновом режиме, автоматически определяя и загружая наиболее актуальные версии драйверов для материнской платы и чипсета. После установки утилита использует протокол удалённого вызова процедур (RPC) и порт 53000 для проверки обновлений драйверов. При этом большинство пользователей даже не подозревает, что на их ПК запущена такая служба. Веб-сайты могут подключиться к созданной утилитой локальной службе через API-запросы. При этом она проверят заголовки входящих HTTP-запросов, чтобы отклонять всё, что приходит не от driverhub.asus.com. Однако процедура проверки плохо реализована, из-за чего служба принимает запросы от любого сайта, в имени которого содержится driverhub.asus.com, даже если он не является легитимным ресурсом, принадлежащим Asus. Вторая проблема связана с модулем UpdateApp, который позволяет DriverHub загружать и запускать файлы с расширением .exe с URL-адресов, содержащих «.asus.com». Исследователь выяснил, что утилита сохраняет файлы, поступающие с таких URL-адресов, загружает файлы с любым расширением, выполняет подписанные файлы с правами администратора, а также не удаляет файлы, которые не прошли проверку подписи. Фактически злоумышленник может выбрать любого пользователя, на компьютере которого запущен DriverHub, и обманом заставить его посетить вредоносный сайт. После этого с вредоносной страницы будут отправляться запросы UpdateApp локальной службе по адресу http://127.0.0.1:53000. Подмена заголовка на что-то вроде driverhub.asus.com.mrbruh.com позволяет пройти процедуру проверки подлинности, после чего DriverHub будет принимать запросы от вредоносного сайта. В демонстрации исследователь успешно загружает легитимный установщик AsusSetup.exe с подписью Asus с портала вендора, а также вредоносный файл с расширением .ini и вредоносное ПО с расширением .exe. Программа установки с подписью Asus запускается от имени администратора и использует информацию о конфигурации в ini-файле, который направляет легитимную утилиту установки драйвера на запуск вредоносного исполняемого файла. Атака такого типа возможна ещё и потому, что утилита не удаляет файлы, которые не прошли проверку подписи вендора. Созданная исследователем цепочка эксплойтов использует уязвимости CVE-2025-3462 и CVE-2025-3463. MrBruh уведомил Asus о проблеме 8 апреля, а соответствующее исправление вендор выпустил 18 апреля. Отмечается, что компания не предложила исследователю вознаграждение за обнаружение серьёзных уязвимостей. В описании уязвимостей на сайте Asus их значимость несколько преуменьшена. Там сказано, что проблема затрагивает только материнские платы и не касается ПК, ноутбуков и других устройств. Однако это не так, поскольку проблема затрагивает ПК и ноутбуки, на которых установлена утилита DriverHub. При этом после выхода исправления Asus настоятельно рекомендовала пользователям обновить версию DriverHub до наиболее актуальной. Использовались ли упомянутые уязвимости хакерами для проведения реальных атак, неизвестно. Google защитит пользователей Chrome от фишинга с помощью локальной ИИ-модели Gemini Nano

09.05.2025 [06:47],

Анжелла Марина

Компания Google представила новые инструменты на базе искусственного интеллекта, направленные на усиление защиты пользователей браузера Chrome от онлайн-мошенничества. Нововведение касается большой языковой модели (LLM) Gemini Nano, работающей локально, непосредственно на устройстве пользователя.

Источник изображения: AI Эта технология, как сообщает TechCrunch, будет использоваться в настольной версии Chrome в режиме расширенной защиты (Enhanced Protection), которая обеспечивает в два раза более высокую безопасность по сравнению со стандартной защитой. Gemini Nano поможет выявлять и блокировать потенциально опасные сайты, в том числе ранее неизвестные и, как отмечают в Google, идеально подходит для этой задачи благодаря своей способности анализировать разнообразную и сложную структуру ресурсов. Компания также обращает внимание на риски, связанные с уведомлениями от недобросовестных сайтов, которые могут использовать push-уведомления для попыток обмана. Для противостояния этому в мобильной версии Chrome для Android появится новая система предупреждений о таких push, а пользователь сможет выбрать — отключить это уведомление или пройти по ссылке в нём. Также Google отметила, что уже использует ИИ для борьбы с мошенничеством в поисковой системе. Технологии позволяют ежедневно блокировать сотни миллионов подозрительных результатов. В частности, компания зафиксировала рост числа мошенников, выдающих себя за сотрудников авиакомпаний, и утверждает, что благодаря новым мерам количество подобных случаев удалось сократить более чем на 80 %. Google устранила в Android активно эксплуатируемую уязвимость FreeType и десятки других дыр в безопасности

06.05.2025 [22:05],

Анжелла Марина

Google выпустила обновление безопасности для операционной системы Android, устранив 45 уязвимостей, включая критическую ошибку в библиотеке компьютерных шрифтов FreeType. Эта уязвимость, обозначенная как CVE-2025-27363, позволяла злоумышленникам выполнять произвольный код на устройстве без каких-либо действий со стороны пользователя.

Источник изображения: AI По данным BleepingComputer, уязвимость была обнаружена специалистами из Facebook✴ в марте 2025 года. Она затрагивает все версии FreeType вплоть до 2.13.0, выпущенной в феврале 2023 года. Также сообщается, что есть признаки того, что эксплойт уже применялся в ограниченных целевых атаках. Помимо FreeType, обновления исправляют уязвимости в компонентах Framework, System, Google Play и ядре Android, а также в чипсетах MediaTek, Qualcomm, Arm и Imagination Technologies. Большинство из этих ошибок позволяли повысить привилегии в системе и имели высокий уровень опасности. Исправления доступны для Android 13, 14 и 15, хотя не все уязвимости затрагивают каждую из этих версий. При этом стоит учесть, что Android 12 официально перестал получать обновления безопасности с 31 марта 2025 года, а более старые версии и вовсе остались без защиты. Тем не менее, Google может выпускать некоторые критические исправления через Google Play System Updates, но без гарантии их для устаревших устройств. Чтобы проверить наличие обновления, нужно зайти в «Настройки» → «Безопасность и конфиденциальность» → «Система и обновления» → «Обновление безопасности» и нажать «Проверить наличие обновлений». Точный путь может отличаться в зависимости от модели устройства и производителя. Эксперты рекомендуют владельцам смартфонов на Android 12 и старше перейти на более новую версию ОС или установить кастомную прошивку с актуальными патчами. В противном случае устройства остаются уязвимыми для атак. Хакеры взломали одну из функций протокола IPv6 и перехватывают обновления ПО

06.05.2025 [17:25],

Павел Котов

Хакерская группировка TheWizards развернула кампанию с использованием уязвимости в SLAAC — одной из функций сетевого протокола IPv6, которая активно применяется злоумышленниками для взлома ресурсов определённых организаций и перехвата обновлений ПО. Кампанию обнаружили эксперты ESET.

Источник изображения: Glen Carrie / unsplash.com В ходе атаки злоумышленники используют программное средство Spellbinder, которое отправляет на ресурсы своих целей поддельные сообщения Router Advertisement (RA). Получив такое сообщение, целевое устройство воспринимает подконтрольный хакерам сервер как маршрутизатор и направляет через него весь свой трафик. Атака построена на манипулировании процессом Stateless Address Autoconfiguration (SLAAC), поэтому она получила название «подмена SLAAC» (SLAAC spoofing). Получив контроль над трафиком, хакеры TheWizards при помощи Spellbinder перехватывают запросы устройств к доменам с обновлениями ПО и перенаправляют их. В результате жертвы получают обновления с троянами, в частности, с бэкдором WizardNet. Злоумышленники пользуются удалённым доступом к устройствам цели, осуществляют взаимодействие с ними через зашифрованные сокеты TCP или UDP и используют SessionKey на основе системных идентификаторов для шифрования AES. WizardNet загружает и выполняет в памяти модули .NET, извлекает системные данные, составляет список запущенных процессов и поддерживает присутствие. Кампания активна как минимум с 2022 года, утверждают эксперты ESET; целями являются частные лица и организации преимущественно в Китае, Гонконге, Камбодже, ОАЭ и на Филиппинах. Есть версия, что сервер с поддельными обновлениями продолжает работать и в настоящий момент. Программа Spellbinder отслеживает обращения к доменам Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Quihoo 360 и Baofeng. Единственный способ защититься от атаки — отслеживать трафик IPv6 или отключать протокол, если в нём нет явной потребности, заявили в ESET. Взломан защищённый мессенджер TeleMessage — им пользовались в правительстве США

06.05.2025 [16:02],

Павел Котов

Неизвестный хакер воспользовался уязвимостью в TeleMessage — защищённой надстройке служб мгновенных сообщений Signal, Telegram и WhatsApp — и сумел похитить историю переписки и другие данные, связанные с использовавшими этот инструмент американскими должностными лицами и компаниями, узнал ресурс 404 Media.

Источник изображения: Jonas Leupe / unsplash.com Приложение оказалось в центре внимания после инцидента, когда теперь уже бывший советник президента США по национальной безопасности по неосторожности предоставил в системе Signal американскому журналисту доступ к секретным сведениям. Израильская компания TeleMessage предлагает клиентам возможность архивировать сообщения, в том числе голосовые заметки, из приложений с шифрованием. Сообщения чиновника и других членов правительства США скомпрометированы не были, утверждает издание, но злоумышленнику удалось похитить другую информацию: контакты должностных лиц, учётные данные для входа на серверную часть TeleMessage и многое другое. Украдены данные, относящиеся к Погранично-таможенной службе США, криптовалютной бирже Coinbase и кредитным организациям, в том числе Scotiabank. Архивные журналы переписки в модифицированном варианте Signal, который предлагает TeleMessage, не подвергаются сквозному шифрованию. Владеющая TeleMessage компания Smarsh заявила, что приостановила действие данных услуг. «После обнаружения [взлома] мы отреагировали оперативно, чтобы остановить его, и привлекли стороннюю компанию, которая занимается кибербезопасностью, чтобы она поддержала наше расследование. Из соображений предосторожности все услуги TeleMessage временно приостановлены. Все остальные продукты и услуги Smarsh остаются полностью работоспособными», — заявили в Smarsh ресурсу TechCrunch. Особое внимание в расследовании уделяется инциденту с Coinbase, но в администрации криптобиржи заверили, что её сотрудники не передавали через мессенджер паролей, кодовых фраз и прочих необходимых для доступа к учётным записям данных. В России взлетел спрос на системы защиты от утечек данных

05.05.2025 [12:36],

Владимир Фетисов

После того, как в России был принят закон об ужесточении наказания за утечку данных и введены оборотные штрафы, спрос на решения для защиты информации вырос на 40 %. По оценкам участников рынка, вложения отечественных компаний в обеспечение кибербезопасности в этом году могут увеличиться до 47 млрд рублей. Поскольку к моменту вступления закона в силу не все организации успеют внедрить новые решения, спрос на них сохранится как минимум в течение двух лет.

Источник изображения: Kevin Ku / Unsplash По прогнозу ИБ-компании «Стахановец», в следующем году расходы российских предприятий на кибербезопасность могут составить 58 млрд рублей. Тенденцию к росту инвестиций аналитики связывают в том числе с развитием регулирования работы с данными. Отмечается, что с момента подписания законопроектов об ужесточении наказания за утечку данных спрос на системы Data Loss Prevention компании вырос на 35-40 %. По данным «Б1 », на данный момент рынок решений для защиты данных составляет примерно 10 % от всех продуктов в сфере кибербезопасности. В денежном выражении это примерно 21 млрд рублей. В компании прогнозируют, что этот сегмент вырастет до 17 % к 2027 году, в том числе за счёт закона о введении оборотных штрафов для организаций, допустивших утечку данных. Отмечается, что от утечек данных и негативной деятельности инсайдеров в полной мере не защищена ни одна российская компания. По данным источника, в 38 % случаев увольняющиеся сотрудники пытаются скачать базы данных клиентов или партнёров компании. Основными каналами утечек продолжают оставаться мессенджеры, на долю которых приходится 35 % подобных случаев. Публикации в интернете, в том числе в облачных хранилищах, является каналом для утечки данных в 15 % случаев. Представитель компании «Стахановец» рассказал, что во многих российских организациях всё ещё не используются системы защиты данных. Это подтверждается данными ФСТЭК России, сотрудники которой подсчитали, что к концу 2024 года только у 10 % организаций был обеспечен базовый уровень безопасности. Это означает, что к моменту вступления в силу закона об ужесточении наказания за утечку данных многие отечественные компании попросту не успеют внедрить DLP-решения. В InfoWatch подсчитали, что рынок DLP-систем стабильно растёт на 10-15 % в год. Там также отметили, что чаще всего подобные атаки реализуются с помощью инсайдеров — когда внутренний и внешний злоумышленники действуют совместно. Одна из задач DLP-систем заключается в мониторинге и предотвращении подобных инцидентов. Посчитали — прослезились: только 6 % паролей уникальны, а остальное — сплошные «qwerty» и «1234»

02.05.2025 [00:09],

Анжелла Марина

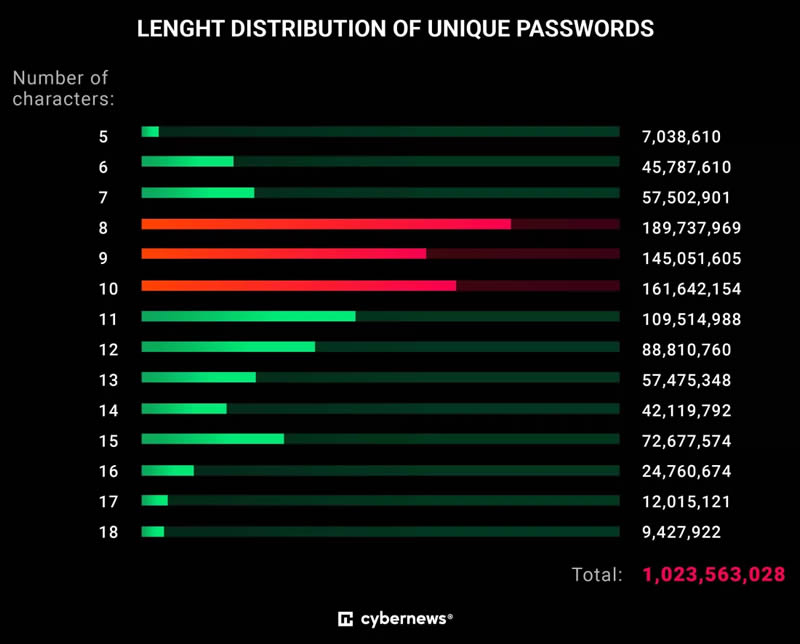

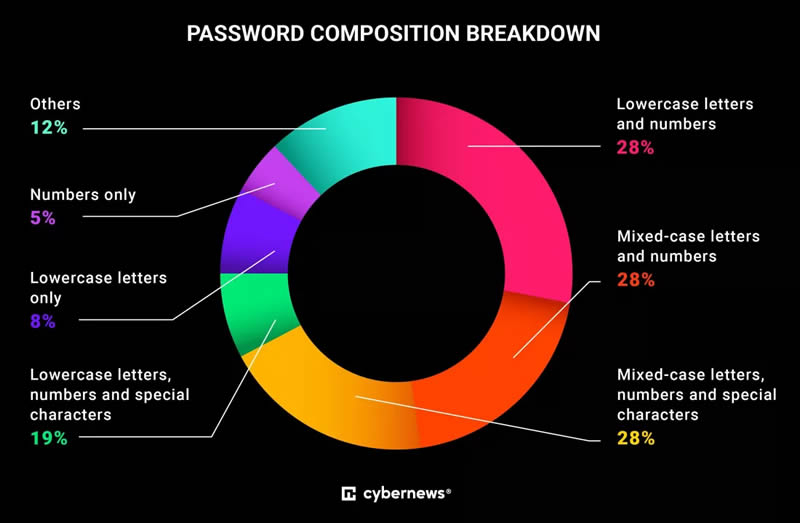

Исследователи безопасности из CyberNews проанализировали 19 миллиардов паролей, попавших в сеть в следствии хакерских атак в 2024 и 2025 году, и пришли к выводу, что только 6 % являются уникальным набором символов, а остальные 94 % — это настоящая катастрофа, не отвечающая самым элементарным требованиям безопасности.

Источник изображения: AI Как пишет TechSpot, 42 % пользователей выбирают пароли длиной 8–10 символов, а 27 % ограничиваются только цифрами и строчными буквами. Если бы не требования сервисов по количеству символов, многие использовали бы и вовсе 3–4 знака. В топе самых предсказуемых вариантов оказались «1234» (727 млн случаев), «password» (56 млн) и «admin» (53 млн). Также популярны имена, ругательства, названия городов, стран и животных.

Источник изображения: CyberNews «Проблема не в незнании правил безопасности, а в нежелании их соблюдать, — говорят эксперты. — Создать сложный пароль легко, но запомнить его трудно, и без специальных программ держать в голове десятки надёжных комбинаций практически невозможно». Исследователи выяснили, что люди полагаются на шаблонные варианты, которые хакеры первыми проверяют при взломе. Например, словарь для подбора паролей обязательно включает «qwerty», «iloveyou» и «123456». Такие комбинации взламываются за секунды даже без специального ПО.

Источник изображения: CyberNews Но решение конечно имеется. Можно использовать менеджеры паролей, например, Bitwarden или 1Password, и двухфакторную аутентификацию (2FA). Однако их используют немногие. «Люди готовы рисковать данными, лишь бы не тратить лишние 30 секунд», — констатируют в CyberNews. Сообщается, что все проанализированные данные были анонимизированы — не привязаны к конкретному логину или почте. Однако масштабы утечек показывают, если пароль простой или повторяется на нескольких сайтах, шанс взлома крайне велик. ИИ с помощью мощных GPU научился взламывать пароли быстрее, чем их успевают менять

30.04.2025 [22:48],

Анжелла Марина

Современные хакеры с помощью искусственного интеллекта и мощных видеокарт (GPU) могут взламывать даже сложные пароли за считанные дни, а в некоторых случаях — мгновенно. Новое исследование по кибербезопасности, о котором сообщил HotHardware, показало, что традиционные комбинации символов больше не обеспечивают надёжной защиты.

Источник изображения: AI Системы безопасности давно используют метод хеширования — преобразование пароля в случайную последовательность символов. Например, пароль «Hot2025hard@» может храниться в базе данных сайта как зашифрованная строка вида «M176рге8739sheb647398nsjfetwuha63». Однако злоумышленники научились обходить эту защиту, создавая огромные списки возможных комбинаций и сравнивая их с утёкшими в сеть хешами. Согласно исследованию Hive Systems, такие нейросети, как ChatGPT-3, в сочетании с 10 000 видеокарт Nvidia A100 способны за короткое время подобрать 8-символьный пароль, состоящий из цифр, заглавных и строчных букв. Если же пароль ранее уже утёк в сеть, содержит словарные слова или повторяется на разных сайтах, взлом происходит ещё быстрее. Особую угрозу представляют мощные GPU-кластеры. Так, получив доступ, например, к 20 000 чипов Nvidia A100, хакеры могут взламывать даже длинные пароли. При этом исследователи подчёркивают, что речь идёт о случайно сгенерированных комбинациях, а простые пароли вроде «123456» или «qwerty» взламываются моментально. Вывод исследования очевиден: привычные способы защиты становятся неэффективными. Некоторые крупные компании, такие как Microsoft, уже переходят на passkey — более безопасную форму аутентификации без использования паролей. Она представляет собой защищённый цифровой ключ, хранящийся в специальном аппаратном или программном модуле непосредственно на устройстве пользователя, например, в Trusted Platform Module (TPM) или в облаке Microsoft с шифрованием. Тем не менее большинство пользователей всё ещё полагаются на устаревшую систему паролей. Пока же эксперты советуют использовать пароли длиной не менее 12 символов, включающие цифры, спецсимволы (например, «@» или «~») и буквы разного регистра. Также важно не применять один и тот же пароль на разных сайтах и, по возможности, активировать двухфакторную аутентификацию. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |