|

Опрос

|

реклама

Быстрый переход

В России арестовали создателей вируса Mamont — он помогал красть деньги через SMS

29.03.2025 [16:36],

Павел Котов

МВД России провело задержание троих подозреваемых в разработке и распространении вредоносного мобильного приложения «Мамонт», которое использовалось для перехвата SMS и кражи из банков средств граждан. Задержанные, по версии ведомства, причастны к более чем 300 эпизодам кибермошенничества.

Источник изображения: t.me/IrinaVolk_MVD Вирус распространялся через Telegram-каналы — его выдавали за легитимные приложения и видеофайлы, рассказала официальный представитель МВД Ирина Волк. Жертвы обмана устанавливали приложение на свои устройства, и оно начинало вредоносную деятельность: SMS-сообщения от банков перехватывались, что позволяло злоумышленникам переводить средства россиян на электронные кошельки и подконтрольные номера. Задержание в Саратовской области провели сотрудники управления «К» МВД, которым оказывали поддержку коллеги из Саратовской, Тульской и Ульяновской областей, а также сотрудники департамента «Сбербанка» по противодействию мошенничеству. В следственной части УМВД по Саратову возбудили дела по признакам преступлений, предусмотренных статьями 159.6 («Мошенничество в сфере компьютерной информации») и 272 («Неправомерный доступ к компьютерной информации») уголовного кодекса РФ. По результатам обысков у подозреваемых изъяты сервер, прочая компьютерная техника, носители данных, средства связи, банковские карты и другие предметы, которые могут иметь доказательственное значение. Использовавшиеся в мошеннической схеме ресурсы заблокированы; в качестве меры пресечения фигурантам выбрана подписка о невыезде и надлежащем поведении. Вредоносное ПО распространялось в виде файлов APK. Рассылка файлов сопровождалась сообщениями, которые обычно содержали слово «видео» — это, например, мог быть вопрос: «Это ты на видео?» или иной вариант. Обнаружен вредоносный загрузчик CoffeeLoader — он прячется от антивирусов на видеокарте и прибегает к другим уловкам

28.03.2025 [18:12],

Павел Котов

Обнаружена опасная программа CoffeeLoader — загрузчик вредоносного ПО, который скрывается от антивирусного программного обеспечения, используя набор хитроумных методов, вплоть до выполнения на видеокарте. Её обнаружили эксперты в области кибербезопасности компании Zscaler ThreatLabz.

Источник изображения: threatlabz.zscaler.com Чтобы оставаться незамеченным, CoffeeLoader прибегает сразу к нескольким ухищрениям: подменяет стек вызовов, использует обфускацию сна и применяет пользовательские потоки Windows. Стек вызовов можно описать как «хлебные крошки», в которых записывается, какие функции вызывала программа. Средства безопасности проверяют их, чтобы отследить поведение программы и выявить вредоносную активность, но CoffeeLoader подменяет эти «хлебные крошки», маскируя своё присутствие. Обычно задача загрузчика вредоносного ПО состоит в том, чтобы проникнуть в систему и загрузить вредоносные программы — например, вымогатели или шпионское ПО. Обфускация сна помогает сделать код и данные вредоносного ПО зашифрованными, пока оно неактивно, то есть находится в состоянии сна. В незашифрованном виде фрагменты вредоносного кода появляются в памяти только при его выполнении. Для этого программа использует пользовательские потоки (fibers) Windows — контексты выполнения, переключение между которыми производится вручную. Однако наиболее тревожным аспектом CoffeeLoader оказался упаковщик Armoury, код которого выполняется на графическом процессоре, что затрудняет его анализ в виртуальных средах. «После того как графический процессор выполняет функцию, декодированный выходной буфер содержит самомодифицирующийся шелл-код, который затем передаётся в центральный процессор для расшифровки и выполнения основной вредоносной программы», — сообщили в Zscaler ThreatLabz. Этот упаковщик используется для защиты полезных нагрузок у SmokeLoader и CoffeeLoader. На практике CoffeeLoader применялся для развёртывания шелл-кода Rhadamanthys в кампаниях по краже информации. Северокорейских хакеров обвинили в публикации вредоносов в Google Play

12.03.2025 [18:04],

Павел Котов

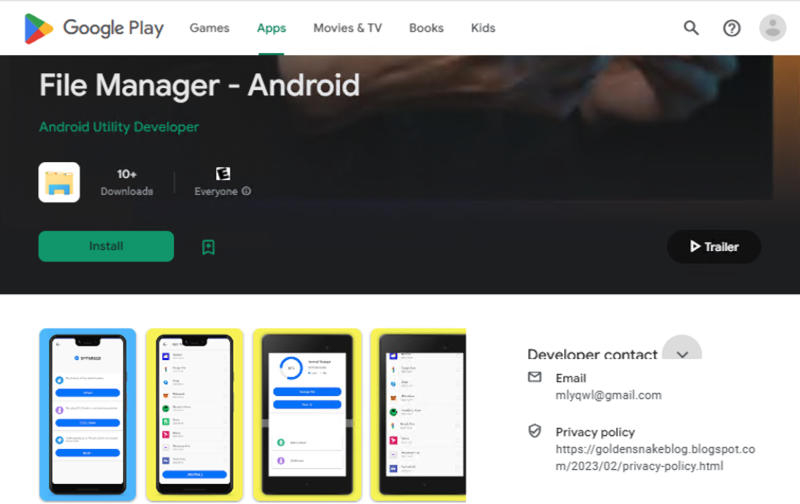

Хакерская группировка, предположительно связанная с властями КНДР, разместила несколько вредоносных приложений для Android в Google Play и обманом заставила некоторых пользователей платформы установить заражённое ПО. Об этом сообщила специализирующаяся на кибербезопасности компания Lookout.

Источник изображений: lookout.com Кампания включала несколько образцов вредоносного ПО KoSpy; по крайней мере одно из заражённых приложений было скачано более десяти раз, гласит снимок экрана из магазина Google Play. Северокорейские хакеры, утверждают эксперты, часто используют свои навыки для кражи средств, но в данном случае их задачей является сбор данных — KoSpy является приложением-шпионом. Оно собирает «огромный объём конфиденциальной информации», в том числе SMS-сообщения, журналы вызовов, данные о местоположении устройства, файлы на устройстве, вводимые с клавиатуры символы, сведения о сетях Wi-Fi и списки установленных приложений. KoSpy записывает звук, делает снимки с помощью камер и скриншоты. Для получения «начальных конфигураций» использовалась облачная база данных Firestore в инфраструктуре Google Cloud.  Lookout сообщила о своих открытиях в Google, после чего проекты Firebase были деактивированы, приложения с KoSpy удалены, а сам вредонос добавили в систему автоматического обнаружения. Некоторые приложения с KoSpy эксперты Lookout обнаружили в альтернативном магазине приложений APKPure, но его администрация не подтвердила факта обращения специалистов по кибербезопасности. Предполагаемыми жертвами кампании являются лица из Южной Кореи — некоторые из обнаруженных заражённых приложений имели корейские названия, а также интерфейс на корейском и английском языках. В коде приложений обнаружены ссылки на доменные имена и IP-адреса, ранее связанные с другими вредоносными кампаниями, в которых обвиняли хакеров из КНДР. Компьютеры в госучреждениях России стали чаще майнить криптовалюту неизвестно для кого

17.02.2025 [12:01],

Владимир Мироненко

В ГК «Солар» зафиксировали рост заражений госучреждений вирусами-майнерами в IV квартале 2024 года, количество которых увеличилось по сравнению с предыдущим кварталом на 9 %, пишет «Коммерсантъ». При этом в частном секторе таких инцидентов значительно меньше.

Источник изображения: Mika Baumeister/unsplash.com По данным ГК «Солар», 27 % всех сообщений о заражении вредоносным ПО в госорганизациях приходится на криптомайнеры. В организациях здравоохранения их доля составляет 24 %, в сфере образования — 22 %. При этом в частном бизнесе доля заражений вирусами-майнерами значительно меньше — от 2 % в телеком-отрасли до 11 % в пищевой промышленности. По мнению директора департамента расследований T.Hunter Игоря Бедерова, высокий уровень заражения компьютерных систем госорганов криптомайнерами может быть связан как с недостатком финансирования «на качественную и полноценную защищённость таких систем», так и с нехваткой специалистов по информационной безопасности. На активность вредоносных майнеров также влияет прибыльность криптовалют, добавил эксперт. «В 2022 году на фоне падения рынка наблюдалось снижение интереса к криптоджекингу на 15 %. Тогда хакеры переключились на шифровальщики. К концу 2024 года с ростом курсов активность майнеров выросла, так как повысилась рентабельность скрытого майнинга», — рассказал он. Согласно опросу, проведённому «Коммерсантом», основным методом проникновения в систему организации по-прежнему является фишинг. Вдобавок хакеры стали чаще использовать для внедрения в IoT-устройства и корпоративные сети поддельные обновления ПО, а также бесплатные приложения и пиратский софт. Появился и новый способ проникновения в систему жертв — атаки на цепочку поставок, которых становится все больше, сообщил эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Кондратьев. «В этом случае злоумышленники проводят атаку на поставщика легитимного ПО, внедряют свой код в его продукты», — пояснил он. Вместе с тем всё сложнее становится проверить систему на наличие вредоносного ПО, поскольку майнеры применяют продвинутые техники: снижение нагрузки на процессоры в периоды активности пользователя, шифрование трафика, использование легитимных процессов, например, системных служб, говорит глава отдела исследований в области искусственного интеллекта «Университета-2035» Ярослав Селиверстов. По его словам, в промышленных масштабах вирусы маскируются под легальные фермы, подключаясь к субсидируемым энергосетям. Также хакерами используются для маскировки взлома «бестелесные» (fileless) майнеры, которые загружают вредоносный код непосредственно в память, не оставляя файлов в операционной системе, рассказал эксперт ИБ-компании Security Vision Артем Артамонов. «Это значительно затрудняет детектирование в ряде случаев, так как традиционные антивирусные решения ориентируются на файловые артефакты», — отметил он. «Нередко майнеры идут в паре с другими классами вредоносного ПО, поэтому появление майнера может свидетельствовать о заражении более опасным вредоносным ПО», — предупредил техдиректор центра исследования киберугроз Solar 4RAYS Алексей Вишняков, отметивший, что внедрение майнеров может сопровождаться переконфигурацией системы, что ведёт к снижению её защищенности. Хакеры стали уделять больше внимания взлому менеджеров паролей

12.02.2025 [16:46],

Павел Котов

В попытках взлома учётных записей киберпреступники всё чаще нацеливаются на менеджеры паролей — ПО этого типа является объектом для четверти всех вредоносов, сообщили эксперты по кибербезопасности из компании Picus Security.

Источник изображения: Kevin Ku / unsplash.com Picus Security подробно изложила свои выводы в недавно выпущенном докладе Red Report 2025, основанном на глубоком анализе более миллиона вариантов вредоносных программ, собранных в прошлом году. Четверть вредоносов (25 %) предназначены для кражи учётных данных из хранилищ паролей, и это трёхкратный рост по сравнению с показателями предыдущего года. «Кража учётных впервые вошла в десятку наиболее распространённых методов в базе MITRE ATT&CK Framework. Доклад показывает, что на эти десять распространённых методов пришлись 93 % всей вредоносной активности в 2024 году», — рассказали в Picus Security. Для кражи паролей хакеры прибегают к различным изощрённым средствам: извлекают данные из оперативной памяти и реестра, компрометируют локальные и облачные хранилища. Атаки растут в объёме и становятся сложнее, а вредоносное ПО отличается повышенной скрытностью, настойчивостью и автоматизированными механизмами работы. Большинство образцов такого ПО включает «более десятка вредоносных действий, призванных обойти защиту, повысить привилегии и извлечь данные». Менеджеры паролей — программы, предназначенные для генерации, безопасного хранения и автоматического ввода паролей для сайтов и приложений. Они избавляют пользователя от необходимости запоминать их и считаются основой для гигиены в области кибербезопасности. США будут судить российского хакера за вымогательство миллионов долларов с помощью вируса Phobos

19.11.2024 [20:32],

Сергей Сурабекянц

Вчера стало известно, что 42-летний Евгений Птицын был экстрадирован из Южной Кореи, чтобы предстать перед федеральным судом Мэриленда. Он обвиняется в администрировании масштабной операции по вымогательству при помощи вредоносной программы Phobos. Утверждается, что организованные Птицыным кибератаки нанесли ущерб в размере не менее $16 млн. Жертвами киберпреступника стали более тысячи государственных организаций и частных лиц по всему миру.

Источник изображения: pexels.com Согласно недавно опубликованному обвинительному заключению, среди жертв киберпреступника — консалтинговая компания и несколько поставщиков медицинских услуг из Мэриленда, профсоюз правоохранительных органов из Нью-Йорка, подрядчик Министерства обороны США и Министерства энергетики США из Иллинойса, и детская больница из Северной Каролины. Обвинение считает, что Птицын присоединился к киберпреступникам ещё в 2020 году и с тех пор активно участвовал в разработке и распространении вируса. Также они рекламировали программу-вымогатель Phobos на форумах по киберпреступности. Неназванные компании, перечисленные в обвинительном заключении, заплатили выкупы в размере от $12 000 до $300 000, чтобы получить ключ для восстановления доступа к зашифрованным вирусом-вымогателем файлам. Обвинение подтверждает причастность Птицына тем, что средства за дешифровку переводились на криптовалютный кошелёк «во владении и под контролем Птицына». Птицыну предъявлены обвинения в сговоре с целью мошенничества и преступлениях с использованием электронных средств связи, сговоре с целью совершения компьютерного мошенничества и злоупотребления, а также в многочисленных случаях преднамеренного повреждения защищённых компьютеров и вымогательства. В случае признания виновным ему грозят десятилетия тюремного заключения. «Евгений Птицын вымогал миллионы долларов выкупа у тысяч жертв и теперь предстаёт перед правосудием в Соединённых Штатах благодаря упорной работе и изобретательности правоохранительных органов по всему миру — от Республики Корея до Японии, Европы и, наконец, Балтимора, штат Мэриленд», — заявила заместитель генерального прокурора США Лиза Монако (Lisa Monaco). Известно, что другие киберпреступные группы, включая 8Base, также использовали программу-вымогатель Phobos в своих атаках. Вирус-вымогатель атаковал Casio — хакеры украли личные данные клиентов и сотрудников

14.10.2024 [18:31],

Николай Хижняк

Японский гигант электроники Casio подтвердил, что атака с использованием вируса-вымогателя в начале этого месяца привела к краже данных клиентов.

Источник изображения: Bleeping Computer Casio сообщила 7 октября, что подверглась кибератаке, но тогда не раскрыла характер инцидента, который вызвал неуказанный «сбой системы» во всей компании. В новом заявлении в пятницу компания подтвердила, что стала жертвой вируса-вымогателя. В заявлении Casio отмечается, что злоумышленники получили доступ к личной информации, принадлежащей сотрудникам Casio, подрядчикам, деловым партнёрам и соискателям на должность в компании, а также к конфиденциальным данным компании, включая счета-фактуры, файлы кадровых ресурсов и некоторую техническую информацию. Хакеры также получили доступ к «информации о некоторых клиентах», заявила Casio, но не указала, к каким именно типам данных был получен доступ или сколько человек затронуто на данный момент. Компания утверждает, что данные о кредитных картах не были скомпрометированы, поскольку её службы Casio ID и ClassPad не были затронуты взломом. Casio не сообщила, кто стоит за атакой. Однако хакерское сообщество Underground взяло на себя ответственность за взлом, пишет портал TechCrunch, ссылаясь на заявление группы на одном из форумов в даркенете. Underground — относительно новая хакерская группа, активность которой в кибератаках была впервые замечена в июне 2023 года. В своём сообщении в даркнете Underground отметила, что украла порядка 200 Гбайт данных у Casio, включая юридические документы, информацию о заработной плате и личную информацию сотрудников Casio. Хакерская группа опубликовала примеры украденных данных, с которыми ознакомились журналисты TechCrunch. Неизвестно, получила ли Casio требование о выкупе от Underground. В компании отказались отвечать на вопросы TechCrunch. В своём последнем заявлении Casio сообщила, что «полный объём ущерба», нанесённого программой-вымогателем, всё ещё исследуется. По словам компании, некоторые системы Casio остаются «непригодными для использования». Linux-вирус Perfctl заразил с 2021 года тысячи серверов и скрытно майнит на них криптовалюту

05.10.2024 [14:28],

Павел Котов

Обнаружено опасное вредоносное ПО Perfctl, которому удалось заразить несколько тысяч машин под управлением Linux. Вирус отличают скрытые механизмы работы, способность эксплуатировать широкий набор ошибок в конфигурации, а также большой ассортимент вредоносных действий, которые он может выполнять.

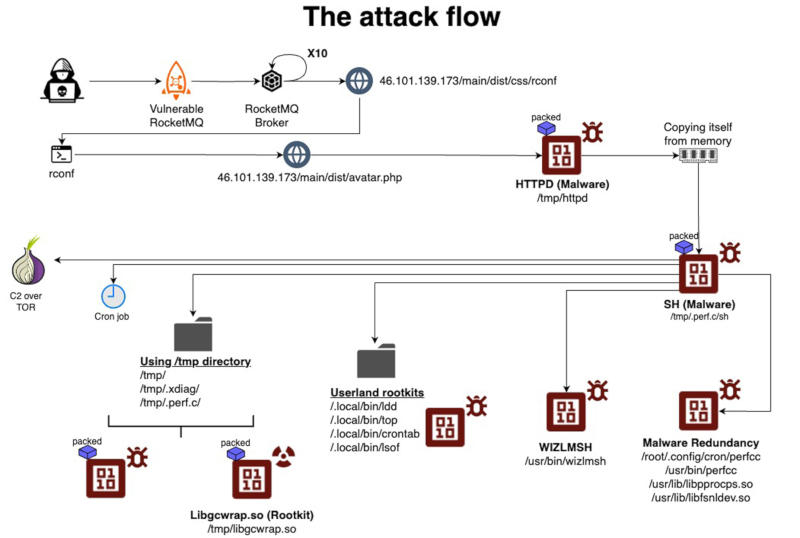

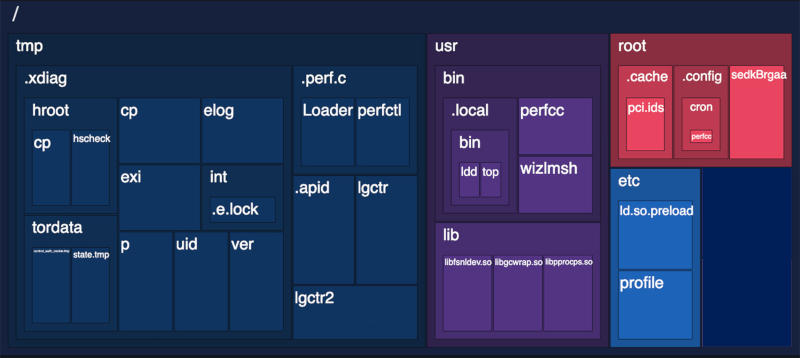

Источник изображений: aquasec.com Perfctl работает как минимум с 2021 года. Он устанавливается, эксплуатируя более 20 000 распространённых ошибок конфигурации, а значит, его потенциальными целями могут оказаться миллионы подключённых к интернету машин, говорят специалисты по вопросам кибербезопасности из компании Aqua Security. Вирус также может эксплуатировать уязвимость системы Apache RocketMQ за номером CVE-2023-33246 с рейтингом 10 из 10, которая была закрыта в прошлом году. Вредонос получил название Perfctl в честь компонента, который занимается скрытой добычей криптовалют, — имя составлено из названий средств мониторинга perf и ctl в Linux. Для вируса характерно использование имён процессов или файлов, идентичных или похожих на легитимные в Linux. Вирус маскируется, прибегая и к множеству других трюков. Многие из своих компонентов он устанавливает как руткиты — особый класс вредоносов, способных скрывать своё присутствие от операционной системы и инструментов администрирования. Другие скрытые механизмы Perfctl:

Вирус способен оставаться на заражённой машине после перезагрузок или попыток удаления основных компонентов. Для этого он может настроить среду во время входа пользователя и загрузиться раньше легитимных рабочих нагрузок, а также копировать себя из памяти в несколько мест на диске. Perfctl не только занимается майнингом криптовалюты, но и превращает машину в прокси-сервер, за доступ к которому хакеры взимают плату с тех, кто хочет оставаться анонимным. Кроме того, вирус служит бэкдором для установки вредоносов других семейств. Воспользовавшись уязвимостью или ошибкой конфигурации, код эксплойта загружает основную полезную нагрузку с сервера, который был взломан ранее и превратился в канал распространения вирусов — в одном из случаев такая полезная нагрузка называлась «httpd». После выполнения файл копирует себя из памяти в новое место назначения в каталоге «/tmp», запускает его, удаляет исходный процесс и загруженный двоичный файл. Переместившись в каталог «/tmp», файл выполняется под другим именем, которое имитирует имя известного процесса Linux — в одном из случаев он получил название «sh», — оттуда он устанавливает локальный процесс управления и контроля, а также пытается получить права root, эксплуатируя уязвимость CVE-2021-4043 открытого мультимедийного фреймворка Gpac, которая была закрыта в 2021 году.  Вирус продолжает копировать себя из памяти в несколько других мест на диске, используя имена, которые отображаются как обычные системные файлы. Далее устанавливается множество популярных утилит Linux, модифицированных для работы в качестве руткитов, и майнер. Для передачи управления стороннему оператору Perfctl открывает сокет Unix, создаёт два каталога и сохраняет там данные, которые необходимые для его работы: события хоста, местоположение копий, имена процессов, журналы связи, токены и дополнительная информация. Все двоичные файлы пакуются, шифруются и удаляются — это помогает обходить защитные механизмы и препятствует попыткам обратной разработки вируса. Perfctl приостанавливает работу, обнаруживая присутствие пользователя в файлах btmp или utmp, а также блокирует конкурирующие вирусы, чтобы сохранять контроль над заражённой системой. Число заражённых Perfctl машин, по подсчётам экспертов, измеряется тысячами, но количество уязвимых машин — на которых не установлен патч от CVE-2023-33246 или присутствует неправильная конфигурация — исчисляется миллионами. Объёмы добытой скрытными майнерами криптовалюты исследователи ещё не подсчитали. Есть много признаков заражения — в частности, необычные всплески загрузки процессора или внезапные замедления работы системы, особенно во время простоя. Чтобы предотвратить заражение, необходимо закрыть на машине уязвимость CVE-2023-33246 и исправить ошибки конфигурации, на которые указали специалисты Aqua Security. На смартфоны россиян стали прилетать фейковые пуш-уведомления от банков — мошенники совершенствуют тактику

01.10.2024 [00:55],

Владимир Мироненко

В России телефонные мошенники всё чаще стали использовать смешанные атаки, сочетая технологии и социальную инженерию, пишут «Известия». По словам гендиректора SafeTech Дениса Калемберга, в новой схеме мошенники одновременно применяют вирус-троян и звонок «службы безопасности банка».

Источник изображения: tookapic/Pixabay Как рассказал эксперт, сначала на телефон жертвы проникает вирус. Это может произойти с помощью письма с фишинговой ссылкой под видом легального сообщения, например, от имени «Госуслуг». Если пользователь смартфона на Android перейдёт по ссылке, то получит троян. После запуска вредоноса на смартфон поступают пуш-сообщения о списании денег со счетов банков, установленных на телефоне. Далее пользователю звонят из якобы службы безопасности банка, сообщают о взломе и предлагают быстро перевести деньги на безопасный счет, описал сценарий действий мошенников Калемберг. Эксперт пояснил, что с помощью трояна злоумышленники получают доступ к устройству, но он не полный. Их действия направлены на то, чтобы посеять панику с помощью пуш-сообщений, которые визуально похожи на банковские уведомления. И когда поступает звонок якобы от банка, жертва безоговорочно верит в то, что телефон взломали и его средства уже воруют, поэтому действует, как указывают злоумышленники. Те предлагают жертве перечислить средства на «безопасный счёт» или выведывают данные для входа в онлайн-банк. По словам эксперта, избавиться от вируса довольно просто, обычно для этого достаточно сбросить настройки телефона до базовых. Троян, который взламывает онлайн-банк и выводит оттуда деньги, написать достаточно сложно в отличие от вируса, который будет имитировать пуш-уведомления и работать как пугалка, говорит Калемберг. В Ассоциации развития финграмотности (АРФГ) подтвердили «Известиям» факты случаев мошенничества с использованием троянов, имитирующих пуш-уведомления. С этим сталкивались и в АО «Почта Банк», рассказали в его пресс-службе. В АРФГ уточнили, что с такой схемой сталкивались владельцы смартфонов на Android без установленного антивируса. Также в организации предположили, что вирус может попадать на телефон вместе со скачанным нелицензионным программным обеспечением или в случае, если пользователь зашёл на заражённый сайт. Подобные приложения могут распространяться через фишинговые ссылки, которые рассылаются различными способами — через мессенджеры, электронную почту или СМС, сообщили в Infosecurity. В Банке России рассказали «Известиям» о том, что мошенники постоянно совершенствуют схемы обмана: они пытаются убедить потенциальную жертву в том, что неизвестные якобы готовятся похитить деньги со счёта, и для их сохранности необходимо предпринять те или иные действия. В связи с этим ЦБ рекомендует пользователям не переходить по неизвестным ссылкам, не скачивать мобильные приложения и программы по просьбе неизвестных лиц, а также советует установить антивирус и регулярно его обновлять. Также нельзя раскрывать посторонним личные и финансовые данные, в том числе коды из СМС-сообщений и пуш-уведомлений. Microsoft одобрила поддельный блокировщик рекламы, который внедрял вредоносное ПО на уровне ядра

19.07.2024 [12:26],

Анжелла Марина

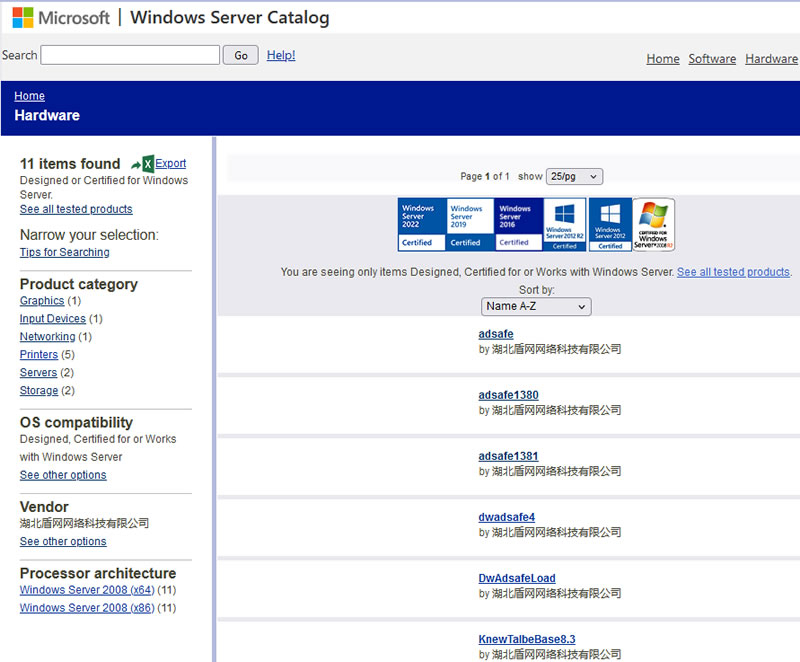

Киберпреступникам удалось обманом проникнуть в защищённую экосистему Microsoft, используя вредоносное программное обеспечение, замаскированное под обычное приложение. Об этом стало известно благодаря расследованию, проведённому экспертами по кибербезопасности из компании Eset.

Источник изображения: Copilot Вредоносное ПО, получившее название DWAdsafe и первоначально обнаруженное в конце 2023 года, маскируется под установщик HotPage.exe, который якобы улучшает работу веб-сайтов и блокирует рекламу. Однако на самом деле DWAdsafe внедряет код в системные процессы и перехватывает трафик браузера, перенаправляя пользователей на рекламу, связанную с играми. Как сообщает издание TweakTown со ссылкой на исследование разработчиков антивирусного ПО Eset, вредоносная программа могла изменять, заменять или перенаправлять веб-трафик и открывать новые вкладки, в зависимости от определённых условий. При этом интересно, что встроенный драйвер HotPage.exe был одобрен и подписан Microsoft, хотя принадлежал китайской компании Hubei Dunwang Network, о которой практически ничего не было известно.

Источник изображения: Welivesecurity.com В ходе расследования было также обнаружено, что программное обеспечение, рекламируемое как «решение по безопасности интернет-кафе», предназначалось для пользователей, говорящих на китайском языке и собирало данные о компьютере для статистических целей, которые затем перенаправлялись на сервер разработчиков DWAdsafe. Беспокойство вызывает тот факт, что процесс проверки и одобрения Microsoft позволил вредоносному приложению попасть в каталог Windows Server. Ромен Дюмон (Romain Dumont), один из исследователей Eset, прокомментировал ситуацию так: «Я не думаю, что существует абсолютно надёжный процесс проверки всех данных компаний, и соответствуют ли заявленные функции ПО фактическим функциям. Microsoft могла бы проводить более тщательные проверки, однако давайте посмотрим правде в глаза: это сложная и трудоёмкая задача». Eset сообщила о вредоносном ПО в Microsoft 18 марта 2024 года. Софтверный гигант удалил проблемный продукт из каталога Windows Server 1 мая 2024 года. С тех пор Eset обозначила эту угрозу как Win{32|64}/HotPage.A и Win{32|64}/HotPage.B. Корейский провайдер решил наказать пользователей торрентов вирусами, но теперь наказание грозит ему самому

27.06.2024 [18:16],

Павел Котов

Один из крупнейших южнокорейских интернет-провайдеров KT Corporation намеренно заразил компьютеры более 600 тыс. пользователей вредоносным ПО за то, что те пользовались торрент-сервисом. Таковы результаты журналистского расследования, проведённого местной телекомпанией JTBC.

Источник изображения: Jaydeep Joshi / pixabay.com Проблема обозначилась в мае 2020 года, когда клиенты завалили корейского поставщика облачных услуг Webhard жалобами на необъяснимые ошибки. Компания обнаружила, что её служба Grid, основанная на одноранговом протоколе обмена файлами BitTorrent, была скомпрометирована — возникло подозрение на хакерскую атаку. Дальнейшее расследование показало, что у всех пострадавших поставщиком услуг связи была KT. Проникшее на ПК пользователей провайдера вредоносное ПО создавало на них странные папки или делало файлы невидимыми, отключало программу Webhard, а в некоторых случаях отключались и ПК. К расследованию подключилась полиция: было установлено, что вредоносная активность исходила из принадлежащего KT центра обработки данных к югу от Сеула. По версии властей, провайдер мог нарушить действующие в Южной Корее законы, в том числе «Закон о защите тайны связи» и «Закон об информации в сетях связи». К настоящему моменту идентифицированы 13 предположительно связанных с инцидентом лиц — всем им предъявлены обвинения, но расследование продолжается и сегодня. KT признала, что напрямую внедрила вредоносное ПО на машины своих клиентов, которые пользовались Webhard Grid, поскольку эта программа и сама, по её версии, была вредоносной, и у провайдера «не было выбора, кроме как взять её под контроль», передаёт JTBC. Но основная претензия состоит не в том, что Webhard внедрила в свою службу протокол BitTorrent, а в том, что KT установила на компьютеры своих клиентов вредоносное ПО без их согласия. У Webhard и KT ранее возникали острые противоречия из-за службы Grid. Первая утверждает, что экономит десятки миллиардов корейских вон, переведя пользователей на одноранговые сервисы хранения и передачи данных — вторая заявила, что служба спровоцировала перегрузку её сетей. Свои аргументы они изложили в суде, и тот встал на сторону KT: по его мнению, Webhard не заплатила провайдеру за развёртывание своей одноранговой системы и не разъяснила пользователям, как она работает. 280 млн человек установили зараженные вредоносным ПО расширения для Google Chrome за три года, выяснили исследователи

25.06.2024 [05:45],

Анжелла Марина

Компания Google заявила, что менее 1 % всех установок из магазина расширений Chrome содержат вредоносное ПО. Однако, группа исследователей из Стэнфордского университета и Центра информационной безопасности имени Гельмгольца (CISPA) опровергла это заявление, утверждая, что за трёхлетний период 280 миллионов человек установили заражённые вредоносным ПО расширения Chrome.

Источник изображения: Growtika/Unsplash Как сообщает издание TechSpot, команда из CISPA представила более подробный анализ ситуации. Согласно их отчёту за трёхлетний период с июля 2020 года по февраль 2023 года, около 346 миллионов пользователей установили расширения Chrome с пометкой «заслуживающие внимания с точки зрения безопасности» (SNE), представляющие из себя потенциальную угрозу. SNE являются расширениями, которые содержат вредоносное ПО, нарушают политику интернет-магазина Chrome или имеют уязвимый код. Исследователи обнаружили, что эти опасные расширения могут оставаться в магазине в течение длительного времени. Например, самое «долгоживущее» SNE под названием TeleApp было доступно в магазине в течение 8,5 лет, прежде чем его наконец удалили в июне 2022 года. Исследователи также обнаружили, что рейтинги пользователей не помогают определить, является ли расширение вредоносным. В случае с SNE пользователи не давали низких оценок, и это позволяет предположить, что распознать, является ли расширение опасным, невозможно без специальных знаний. Также существует вероятность того, что положительные отзывы ставят боты, хотя половина SNE вообще не имеет никаких отзывов. Google же утверждает, что специальная группа безопасности предоставляет пользователям персонализированную сводку установленных ими расширений, проверяет их перед публикацией в магазине и осуществляет непрерывный мониторинг опубликованных расширений. Однако в отчёте, наоборот, отмечается отсутствие необходимого мониторинга, из-за которого опасные расширения остаются в магазине ещё долгое время после обнаружения уязвимостей. Исследователи предложили Google простой способ по отслеживанию расширений на предмет сходства кода для обнаружения вредоносного ПО, так как большая их часть основана на открытых библиотеках. Apple отказалась выплатить до $1 млн «Лаборатории Касперского» за обнаружение уязвимостей в iOS

04.06.2024 [22:58],

Анжелла Марина

«Лаборатория Касперского» в 2023 году нашла уязвимости в iOS, позволяющие взломать любой iPhone и установить на него шпионское ПО. Обычно в таких случаях разработчик ПО выплачивает награду, Bug Bounty, и у компании Apple есть такая программа вознаграждения. Однако Apple не захотела выплатить вознаграждение, размер которого мог составить до $1 млн, российским экспертам по кибербезопасности, которые обнаружили уязвимость и сообщили о ней Apple.

Источник изображения: Copilot Как сообщает RTVI, согласно заявлению руководителя российского исследовательского центра «Лаборатории Касперского» Дмитрия Галова, его компания обнаружила несколько критических уязвимостей нулевого дня (zero-day) в iOS, которые можно было эксплуатировать удаленно без взаимодействия с пользователем. Информация об уязвимостях была передана в Apple, однако корпорация проигнорировала собственную программу вознаграждений Security Bounty по обнаружению багов и отказалась выплачивать обещанное вознаграждение в размере до $1 млн. По словам Галова, обнаруженные его компанией уязвимости активно использовались злоумышленниками в рамках масштабной кибершпионской кампании, получившей название «Операция триангуляция» (Operation Triangulation). Целью этой операции был шпионаж, то есть сбор любых конфиденциальных данных с зараженных iPhone, включая геолокацию, файлы, фото и видео с камеры, аудиозаписи с микрофона и многое другое. Жертвами атаки становились владельцы iPhone в разных странах мира, в том числе сотрудники посольств и дипломатических представительств. Эксплойт запускался сам через входящие сообщения, то есть пользователю даже не нужно было производить каких-либо действий. По мнению экспертов «Лаборатории Касперского», за проведением этой масштабной кибершпионской кампании стоят либо коммерческие структуры, либо спецслужбы какого-то государства. Установить конкретного заказчика пока не представляется возможным. После того, как информация об обнаруженных уязвимостях была опубликована и подтверждена, Apple выпустила обновления для исправления этих уязвимостей, CVE-2023-32434 и CVE-2023-32435, в iOS и поименно упомянула сотрудников «Касперского», их обнаруживших. Однако корпорация проигнорировала собственную программу вознаграждений за обнаружение уязвимостей и отказалась выплачивать положенные денежные средства российским экспертам по безопасности. Также отмечается, что шпионское ПО представляло угрозу для всех iOS, выпущенных до версии iOS 15.7. В «Лаборатории Касперского» заявили, что не нуждаются в денежном вознаграждении от Apple, однако существует практика перечислять такие средства на благотворительные цели. Тем не менее, Apple отказала в выплате даже благотворительным организациям, сославшись на некую внутреннюю политику без каких-либо разъяснений. В результате этого инцидента руководство «Лаборатории Касперского» приняло решение о полном отказе от использования устройств Apple и переводе всех сотрудников компании на смартфоны и планшеты на ОС Android. По словам Дмитрия Галова, на платформе Android больше возможностей для обеспечения безопасности и контроля за работой устройств. В самой Apple пока не прокомментировали ситуацию с отказом в выплате обещанного вознаграждения по заявленной ими же программе Security Bounty. США нейтрализовали гигантский ботнет 911 S5 — в нём было 19 млн IP-адресов

30.05.2024 [15:46],

Павел Котов

Минюст США доложил о ликвидированном при поддержке правоохранительных органов других стран крупном ботнете 911 S5 и аресте его администратора ЮньХэ Вана (YunHe Wang). В сети взломанных устройств насчитывались 19 млн уникальных IP-адресов.

Источник изображения: Cliff Hang / pixabay.com Ботнет 911 S5 предположительно использовался для совершения кибератак, крупномасштабных мошеннических действий, служил инструментом эксплуатации детей, притеснений, угроз взрывов и нарушения экспортных ограничений. Он представлял собой сеть из заражённых домашних компьютеров под управлением Windows по всему миру. Ботнет включал 19 млн уникальных IP-адресов, в том числе 613 841 адрес в США. IP-адрес не всегда указывает на конкретный компьютер — он может быть общим для нескольких машин в сети, но этот показатель указывает на масштабы ботнета. Гражданин Китая Ван также получил по инвестиционной программе гражданство островного государства Сент-Китс и Невис. По версии правоохранителей, он распространял вредоносное ПО, использованное для создания ботнета 911 S5 через клиенты VPN-сервисов MaskVPN и DewVPN, а также других служб. Кроме того, он встраивал вирусы в установочные файлы пиратских программ и материалов, защищённых авторским правом. Ван контролировал примерно 150 выделенных серверов по всему миру, 76 из которых он арендовал у американских поставщиков услуг. Используя выделенные серверы, он развёртывал приложения и управлял ими, контролируя заражённые системы, а также предоставлял клиентам доступ к ним как к прокси-серверам. Американские власти сообщили об уничтожении ботнета 911 S5 через две недели после того, как отрапортовали о закрытии хакерского ресурса BreachForums. Последний вернулся, и на нём выставили на продажу базу с персональными данными 560 млн клиентов билетного оператора Ticketmaster. Ликвидированные правоохранительными органами ботнеты, как и хакерские форумы, иногда возобновляют работу. По магазину Google Play разгуливает троян Anatsa, замаскированный под полезные приложения

30.05.2024 [14:26],

Анжелла Марина

Десятки приложений в Google Play были заражены трояном Anatsa, также известным как TeaBot, который похищает конфиденциальные данные пользователей, включая банковскую информацию. Количество вредоносного ПО в магазине приложений для Android достигает критической отметки.

Источник изображения: Matthew Kwong/Unsplash Эксперты по кибербезопасности бьют тревогу: магазин приложений Google Play заполонили десятки вредоносных программ, которые уже успели заразить миллионы устройств пользователей. Согласно исследованию, проведенному компанией Zscaler, специализирующейся на технологиях защиты, злоумышленники активно используют Google Play для распространения трояна Anatsa. Троян маскируется под обычные (полезные) приложения, например файловые менеджеры, программы для сканирования QR-кодов, переводчики. Как сообщает издание Extremetech, после установки таких программ на устройство, Anatsa незаметно для пользователя загружает вредоносный код или дополнительные компоненты с удаленных серверов злоумышленников. Это может выглядеть как обычное обновление приложения. Затем троян запрашивает разрешение на использование различных функций устройства, а далее сканирует его на наличие в нём приложений финансовых организаций и сервисов — банков, платежных систем. Если такие приложения обнаружены, Anatsa подменяет их интерфейс фальшивыми страницами входа, чтобы завладеть учетными данными. Исследователи обнаружили десятки подобных вредоносных программ в Google Play, каждая из которых была загружена в среднем 70 000 раз. Хотя Anatsa сейчас является самой быстрорастущей угрозой, на его долю приходится только 2,1 % атак, более 50 % составляют трояны Joker и Facestealer, которые больше нацелены на похищение учетных данных социальных сетей, SMS-сообщений и другой различной информации. Все эти вирусы чаще всего маскируются под полезные приложения для работы с QR-кодами, PDF-файлами, а также под программы для обработки фотографий и персонализации устройств. Использование Google Play для распространения вредоносного ПО оказалось для киберпреступников эффективной стратегией, ведь многие пользователи ассоциируют популярность приложения с его надежностью и безопасностью, и поэтому охотнее скачивают программы, которые уже имеют солидное количество установок. Злоумышленники рекламируют свои «полезные» приложения, увеличивая рейтинг их установок, что приводит к ещё большему заражению устройств и получению доступа к конфиденциальным данным огромного числа людей по всему миру. |