|

Опрос

|

реклама

Быстрый переход

Хакер нашёл способ бесплатно питаться в McDonald's и множество других уязвимостей — исправлять их компания не спешила

20.08.2025 [15:36],

Владимир Мироненко

Исследователь BobDaHacker обнаружил множество уязвимостей в цифровой инфраструктуре McDonald's, которые раскрывали конфиденциальные данные клиентов и позволяли осуществлять несанкционированный доступ к внутренним корпоративным системам. Он отметил, что компания крайне медленно занималась их устранением.

Источник изображения: Kevin Ku/unsplash.com В частности, на внедрение полноценной системы учётных записей с разными путями входа в сервис McDonald's Feel-Good Design Hub для сотрудников компании потребовалось целых три месяца после получения сообщения исследователя. «Однако проблема всё ещё оставалась. Мне нужно было всего лишь изменить login на register в URL-адресе, чтобы создать новую учётную запись для получения доступа к платформе», — сообщил BobDaHacker. Трудно поверить, что McDonald's серьёзно относится к безопасности своего центра Feel-Good Design Hub, когда на решение проблемы уходит целый квартал, когда для этого достаточно изменить одно слово в URL-адресе, отметил ресурс Tom's Hardware. Исследователь заинтересовался безопасностью инфраструктуры McDonald's когда обнаружил, что мобильное приложение McDonald's выполняло проверку бонусных баллов только на стороне клиента, что позволяло пользователям потенциально претендовать на бесплатные блюда, например, наггетсы, даже не имея достаточного количества баллов. Столкнувшись с проблемами при попытке сообщить об этой находке по надлежащим каналам McDonald's, BobDaHacker продолжил изучение системы безопасности компании и обнаружил уже более серьёзные уязвимости. Например, система регистрации McDonald's Feel-Good Design Hub выдавала сообщения об ошибках с указанием обязательных полей, что упрощало несанкционированное создание учётной записи. Более того, платформа отправляла новым пользователям пароль в открытом виде, что давно не практикуется крупными компаниями. Исследователь обнаружил API-ключи и секреты McDonald's, встроенные непосредственно в JavaScript-код Design Hub, что могло позволить злоумышленникам отправлять пользователям уведомления под видом официальных или проводить фишинговые кампании, используя собственную инфраструктуру McDonald's. Это неполный перечень уязвимостей, которые выявил BobDaHacker. Он рассказал, что столкнулся с большими трудностями при попытке уведомить компанию об имеющихся багах. Пришлось звонить в штаб-квартиру McDonald's и случайным образом называя имена сотрудников службы безопасности, найденных в LinkedIn, связаться с уполномоченным лицом для отправки отчёта об уязвимостях. «На горячей линии штаб-квартиры просто просят назвать имя человека, с которым вы хотите связаться. Поэтому я продолжал звонить, называя случайные имена сотрудников службы безопасности, пока наконец кто-то достаточно важный мне не перезвонил и не дал мне реальный адрес для сообщения об этих проблемах», — рассказал BobDaHacker. Исследователь сообщил, что McDonald's, похоже, устранила «большинство уязвимостей», о которых ей рассказали, но при этом компания уволила сотрудника, который помогал расследовать некоторые уязвимости, и «так и не создала надлежащий канал для сообщения о проблемах с безопасностью». Нацмессенджер Max рассказал о первых результатах борьбы со спамерами и мошенниками

14.08.2025 [16:51],

Павел Котов

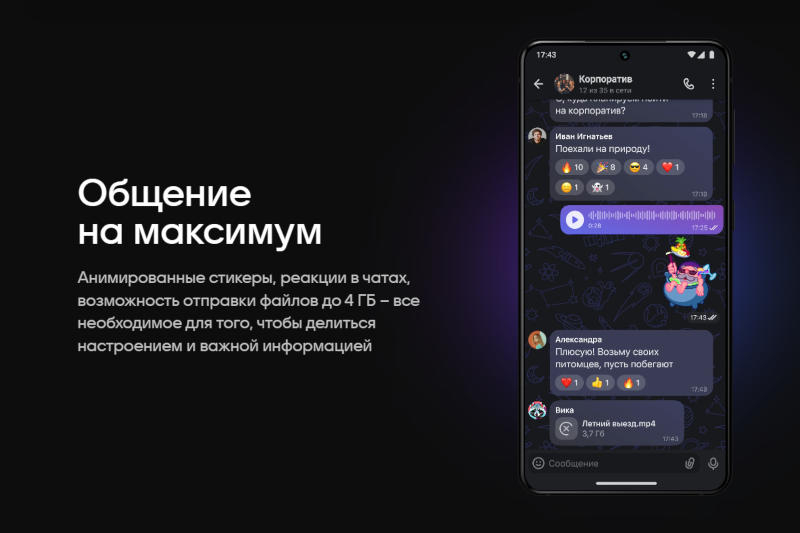

Официальный запуск национального российского мессенджера Max запланирован лишь на начало осени — сейчас платформа находится в стадии бета-тестирования, и работа с жалобами пользователей осуществляется уже сейчас, рассказали в ответственной за проект компании VK.

Источник изображения: max.ru Администрация Max круглосуточно и без выходных рассматривает жалобы пользователей, а также принимает меры по пресечению деятельности мошенников, используя средства автоматизации. Только за июль были заблокированы более 10 000 номеров, которыми пользовались мошенники — они выдавали себя за сотрудников банков, правоохранительных органов и государственных служб. Ещё до причинения ущерба пользователям были удалены более 32 000 спамерских и вредоносных документов. Сведения о мошенниках передаются в Минцифры России; лица, пытавшиеся предпринять недобросовестные действия на платформе, подверглись пожизненной блокировке. Учитывая статус проекта, безопасность пользователей считается приоритетным вопросом — администрация Max заручилась поддержкой компаний, которые специализируются на кибербезопасности, и пообещала решительно реагировать на попытки совершать на платформе недобросовестные действия. Telegram заблокировал сотни каналов за мошенничество и шантаж

12.08.2025 [11:47],

Владимир Мироненко

Основатель Telegram Павел Дуров сообщил о масштабной акции, проведённой командой мессенджера, в рамках которой было заблокировано множество каналов за публикацию персональных данных и вымогательство.

Источник изображения: Christian Wiediger / unsplash.com По словам Дурова, после того, как он в июле рассказал о появлении мошеннических каналов, вымогающих деньги под угрозой раскрытия личной информации или конфиденциальных сведений, и попросил сообщать о таких случаях, пользователи Telegram прислали сотни сообщений о мошенничестве и шантаже. «На основании этих сообщений на этой неделе мы блокируем множество каналов за публикацию персональных данных и вымогательство», — рассказал Дуров. Он подчеркнул, что блокировка производится в связи с имеющимися неопровержимыми доказательствами того, что администраторы каналов публиковали клеветнические посты, а затем удаляли их в обмен на деньги от жертв. Некоторые из владельцев каналов были пойманы на продаже так называемых «блокировок защиты», когда с пользователей вымогали деньги за то, чтобы те избежали преследования. «Telegram — не место для совершения противоправных действий. А тем, кто ведёт нарушающие закон каналы, мой совет: не тратьте время на создание клонов — мы вас найдём», — предупредил Дуров. США конфисковали серверы и $1 млн в биткоинах у хакеров-вымогателей BlackSuit

12.08.2025 [10:31],

Владимир Мироненко

Министерство юстиции США объявило об успешном проведении скоординированной операции под названием Checkmate с участием правоохранительных органов ряда стран против хакерской группировки BlackSuit (ранее Royal), занимающейся разработкой вредоносных программ. В результате операции 24 июля 2025 года были заблокированы девять доменов, а также конфискованы четыре сервера и $1 млн в биткоинах.

Источник изображения: David Rangel / unsplash.com Сообщается, что биткоины были изъяты со счёта на криптовалютной бирже, средства на котором были заморожены в январе прошлого года. Группировка, по неподтверждённым данным состоящая из россиян и жителей других стран Восточной Европы, привлекла внимание правоохранительных органов атакой на IT-структуры техасского города Далласа, которая парализовала работу сервисов экстренной помощи, полиции, судов и администрации. «Постоянные атаки банды вымогателей BlackSuit на критически важную инфраструктуру США представляют серьёзную угрозу общественной безопасности страны», — заявил помощник генерального прокурора по национальной безопасности Джон Айзенберг (John A. Eisenberg). По данным возглавлявшего проведение операции отдела расследований внутренней безопасности (HSI) Иммиграционной и таможенной полиции США (ICE), вымогатели BlackSuit скомпрометировали более 450 жертв в США, «включая организации в сфере здравоохранения, образования, общественной безопасности, энергетики и государственного сектора». В общей сложности с 2022 года киберпреступники получили более $370 млн в виде выкупов, а общая сумма их требований превысила $500 млн. Наибольший выкуп, выплаченный пострадавшей стороной, составил $60 млн. BlackSuit также взяла на себя ответственность за десятки атак на американские начальные школы и колледжи, известные компании и местные органы власти, включая японский медиаконгломерат Kadokawa и зоопарк в Тампе (Флорида, США). В схемах с программами-вымогателями злоумышленниками использовалась тактика двойного вымогательства (double-extortion), включающая шифрование компьютерных систем жертвы с угрозой последующей утечки украденных данных в случае, если требование о выплате выкупа не будет выполнено. Крупному российскому бизнесу запретят пользоваться иностранными облаками с осени 2027 года

08.08.2025 [12:27],

Павел Котов

Минцифры предложило с 1 сентября 2027 года ввести запрет для крупного бизнеса на работу с зарубежными облачными корпоративными сервисами и информационными системами, которые используются для хранения и обработки персональных данных. Об этом сообщили «Ведомости» со ссылкой на письмо от 7 августа 2025 года, которое направил глава Минцифры Максут Шадаев главе Минпромторга Антону Алиханову.

Источник изображений: Growtika / unsplash.com Мера не коснётся субъектов малого и среднего бизнеса, не предусматривается и полный запрет на использование иностранного ПО — такие шаги, по мнению господина Шадаева, «не представляются обоснованными». В Минпромторге инициативу Минцифры поддержали, выразив согласие с данным подходом к поэтапному введению ограничений на работу иностранного ПО в ресурсах, которые принадлежат органам власти и объектам критической информационной инфраструктуры. Крупные российские корпорации продолжают использовать в работе зарубежные облачные платформы — они помогают поддерживать коммуникации, применяются в разработке и размещении корпоративных приложений, а также в обработке данных и работе готовых облачных бизнес-сервисов. Это «вызывает особую озабоченность», отмечает глава Минцифры. Облачные службы позволяют использовать вычислительные ресурсы и запускать программы не в собственной инфраструктуре клиентов, а на удалённых серверах, подключение к которым осуществляется через интернет — наиболее популярными платформами в мире являются Amazon Web Services (AWS), Microsoft Azure и Google Cloud Platform. Продолжение работы с этими службами чревато утечками информации и утратой доступа к серверам за пределами РФ, но действующее законодательство не обязывает отечественных клиентов зарубежных платформ пользоваться российскими аналогами, данные размещаются в других странах, и это «создаёт дополнительные угрозы для их сохранности», подчёркивает министр. Его ведомство предлагает ввести поэтапный запрет на работу с такими решениями, учитывая готовность и конкурентоспособность отечественных аналогов — законодательную базу совместно с Минпромторгом и другими ведомствами планируют подготовить к 1 мая 2026 года.  1 сентября 2024 года в силу вступили поправки к закону «О связи», которые запретили госструктурам пользоваться иностранными облачными сервисами — свои системы они могут устанавливать только на ресурсах отечественных подрядчиков, состоящих в реестре хостинговых компаний, который ведёт Минцифры. О грядущем ограничении доступа к иностранным облачным платформам для крупного бизнеса господин Шадаев впервые сообщил в конце мая: «Президент сказал: будем душить». Запрет коснётся только крупных компаний, использующих корпоративные облачные службы иностранных провайдеров в рабочих целях. К 2030 году не менее 80 % организаций в ключевых отраслях должны полностью перейти на российское ПО — такая трансформация предусмотрена национальным проектом «Экономика данных»; с 1 января 2025 года иностранное ПО уже запретили использовать в объектах критической информационной инфраструктуры. Новое ограничение подстегнёт спрос на российское ПО и облачные службы, а также ускорит переход на них. С этим согласны и опрошенные «Ведомостями» эксперты, которые напомнили, что многие российские компании уже сталкивались с отключениями, теряли важную информацию и в экстренном порядке переходили на отечественные решения. Представители российского бизнеса порой продолжают пользоваться зарубежными решениями даже после закупки лицензий на отечественные аналоги. Первые крупные шаги к импортозамещению в сегментах ПО и облачных сервисов российские компании сделали ещё в 2022 году, когда возникли сложности с оплатой этих решений. В последующие два года бизнес-процессы адаптировались к новым платформам, решались точечные задачи, и к настоящему моменту, считают эксперты, этот этап уже можно считать завершённым — поэтому сентябрь 2027 года представляется реалистичным сроком. Хакеры научились обходить защиту Microsoft Defender для загрузки вымогательского ПО на любые ПК с Windows

08.08.2025 [12:26],

Владимир Фетисов

Работающая в сфере информационной безопасности компания GuidePoint Security выпустила предупреждение, в котором говорится, что хакеры научились обходить защиту Microsoft Defender с целью установки и развёртывания вымогательского программного обеспечения Akira. Для этого они используют уязвимость одного из легитимных драйверов.

Источник изображения: Towfiqu barbhuiya / Unsplash Речь идёт о драйвере rwdrv.sys, который использует утилита ThrottleStop для настройки процессоров Intel. Эксплуатация уязвимости драйвера позволяет получить доступ к ОС Windows на уровне ядра, после чего злоумышленники загружают в систему вредоносный драйвер hlpdv.sys, который вносит изменения в реестр Windows и отключает защитные функции Microsoft Defender. Когда защита отключена, злоумышленникам лишь остаётся загрузить на ПК жертвы вымогателя Akira. По данным GuidePoint, хакеры используют такой двухэтапный подход к распространению вымогательского ПО как минимум с июля текущего года. Чтобы надёжно защитить свой ПК, пользователям рекомендуется задействовать надёжные антивирусные продукты, не полагаясь только на Microsoft Defender. Кроме того, усилить защиту поможет регулярная установка патчей безопасности, в которых разработчики устраняют выявляемые в ходе эксплуатации уязвимости программного обеспечения. Национальный мессенджер Max выполнил требования ФСБ для подключения к «Госуслугам»

08.08.2025 [11:10],

Владимир Мироненко

ФСБ согласовала все необходимые требования к национальному мессенджеру Max по обеспечению безопасности для доступа к инфраструктуре «Госуслуг», передаёт ТАСС со ссылкой на заявление главы Минцифры Максута Шадаева в кулуарах форума «Цифровая эволюция» в Калуге.

Источник изображения: Jonas Leupe/ unsplash.com «Минцифры подтверждает согласование модели угроз по Max для доступа к инфраструктуре “Госуслуг” со стороны ФСБ. Все необходимые разрешения получены, ведётся техническая реализация и тестирование», — сказал глава ведомства. Министр пояснил, что под термином «модель угроз» подразумевается перечисление возможных угроз, а также создание системы обеспечения безопасности. Глава Минцифры подчеркнул, что мероприятия по обеспечению безопасности не повлияют на сроки запуска сервиса, пишут «Известия». Ранее пресс-служба Max сообщила, что национальный мессенджер успешно протестировал оборудование для подключения к «Госуслугам». В качестве поставщика услуги выступила IT-компания «Инфотекс интернет траст», имеющая лицензии Минцифры, ФСТЭК и ФСБ. Max подключали к Единой системе идентификации и аутентификации (ЕСИА) с помощью протокола OpenID Connect. «Протокол OpenID Connect позволяет с согласия пользователя осуществлять взаимодействие по безопасной передаче данных между ЕСИА и Мax. Реализация протокола аутентификации — аппаратная», — сообщили в пресс-службе компании. По словам первого зампреда комитета Госдумы по информполитике Антона Горелкина, национальный мессенджер Max будет полностью интегрирован с «Госуслугами» через несколько недель. ФСБ отправила мессенджер Max на доработку — иначе его не подключат к «Госуслугам»

06.08.2025 [17:32],

Павел Котов

ФСБ представила ответственной за разработку мессенджера Max компании VK список замечаний и требований, которые будет необходимо выполнить, прежде чем коммуникационный сервис будет разрешено подключить к «Госуслугам», узнал Runet. В противном случае возникает угроза утечек данных россиян, считают в ведомстве.

Источник изображения: max.ru Для полномасштабного запуска Max как официального отечественного мессенджера он должен иметь подключение к Единой системе идентификации и аутентификации (ЕСИА), которая используется для авторизации граждан на портале «Госуслуги» и на ресурсах других органов власти. Этот вопрос обсуждался на заседании президиума Правительственной комиссии по цифровому развитию, по итогам которого ФСБ представила ответственной за разработку службы мгновенных сообщений компании VK список замечаний и требований, которые придётся выполнить, прежде чем Max можно будет подключить к ЕСИА. В документе, в частности, есть требование о создании модели угроз, которая обеспечит защиту для персональных данных пользователей, а также требование заключить договоры с обладателями лицензий ФСБ в части технического и экспортного контроля и с самой ФСБ для проведения аудита. Потребуется внедрить сертифицированные ФСБ средства шифрования информации определённого класса, которые помогут организовать защищённый канал связи с ЕСИА. Подобные требования традиционно предъявляются к системам, которые должны подключаться к ЕСИА — не исключено, что спецслужбы даже потребуют на проверку исходный код Max. В VK уверены, что большинство претензий удастся закрыть. В правительстве считают требования ФСБ обоснованными, потому что они направлены на защиту «Госуслуг» от утечек, которые при недостаточной проработке вопросов безопасности могли бы произойти через Max, по мере обнаружения в нём уязвимостей. Платформа подключилась к публичной программе по поиску багов 1 июля, и за прошедшее время выплатила двум обнаружившим уязвимости экспертам 223 410 руб. По условиям программы вознаграждения перечисляются только за уязвимости критического уровня — за последний месяц их было обнаружено несколько, гласят данные портала Bug Bounty. «Базис» внедрил нейросетевые технологии для повышения эффективности процессов

05.08.2025 [10:00],

Сергей Карасёв

«Базис», крупнейший российский разработчик решений для управления динамической ИТ-инфраструктурой, внедрил нейросетевые технологии в бизнес-процессы, связанные с реагированием на инциденты и технической поддержкой продуктов. Использование генеративного искусственного интеллекта позволило на 20–50 % уменьшить затраты времени на рутинные операции, а скорость выполнения связанных с ними задач выросла до 6 раз. В результате эффективность труда выросла, а заказчики компании получили более качественный и оперативный сервис. Разработанные специалистами «Базиса» решения базируются на открытых языковых моделях, способных понимать естественный язык, анализировать большие объёмы технической документации и генерировать программный код. Они интегрированы в существующие рабочие процессы компании и функционируют как цифровые помощники, берущие на себя рутинные операции. Работа нейросети — в том числе её обучение и применение (инференс) — организована в изолированном защищённом контуре. Все инструменты размещены внутри собственной инфраструктуры компании — такой подход обеспечивает полный контроль над данными и исключает риски, связанные с использованием внешних сервисов. Ключевые результаты внедренияСокращение времени реакции на инциденты. Время, которое ответственный инженер тратил на организацию работы в случае инцидента, сократилось на 70 %. Если раньше ему приходилось вручную формировать рабочие группы, создавать коммуникационные каналы и готовить первичную информацию о проблеме, то после внедрения нейросетевых технологий эти процессы были автоматизированы. В результате все необходимые специалисты в максимально короткий срок получают структурированную информацию об инциденте и могут немедленно приступать к его устранению, что критически важно для обеспечения бесперебойной работы сервисов. В планах есть дальнейшее развитие этого направления: на цифрового помощника будет возложен учёт и контроль процесса решения инцидента, ведение его хронологии, он будет «участвовать» в обсуждении и анализе логов, подготовке черновика отчёта и ретроспективы по инциденту. Мгновенный поиск информации. На базе нейросети создан интеллектуальный помощник (цифровой техлид), который мгновенно находит ответы в корпоративной базе знаний и предоставляет готовые решения. Система анализирует запросы пользователей, находит релевантную информацию среди сотен технических документов и формирует точные ответы с конкретными инструкциями. Особенно важно, что помощник успешно обрабатывает запросы даже при нечётких формулировках, понимая суть проблемы и предлагая оптимальные пути решения. Он также предоставляет пользователю процесс размышления и список ссылок на использованную для генерации ответа документацию. Это позволяет специалисту заметить нюансы, которые помощник мог упустить, или прийти к более глубокому пониманию проблемы.

Источник изображения: «Базис» Ускорение разработки скриптов и тестов. Рутинные задачи по написанию несложного кода, которые раньше отнимали часы работы квалифицированных специалистов, теперь выполняются за 10–15 минут. Производительность при решении этих задач выросла в 3–4 раза. Нейросеть взяла на себя написание скриптов, создание тестов и анализ существующих решений. «Внедрение нейросетевых технологий стало логичным шагом в развитии нашей компании. Мы не просто следуем технологическим трендам — мы создаём практические инструменты, которые реально повышают эффективность работы. И за последние полгода мы добились значительных результатов, в том числе благодаря коллегам из "Публичного облака" РТК-ЦОД, которые помогли нам с организацией инфраструктуры. Постепенно мы переходим от простой автоматизации рутинных задач и подготовки документации к интеграции нейросетевых технологий с другими нашими системами и процессами. Это позволит повысить эффективность нашей работы и, как следствие, обеспечить нашим заказчикам более оперативный и качественный сервис», — отметил Денис Романов, директор департамента Professional services компании «Базис». Приватные диалоги с ChatGPT попали в поиск Google, и пользователи сами в этом виноваты

01.08.2025 [10:15],

Анжелла Марина

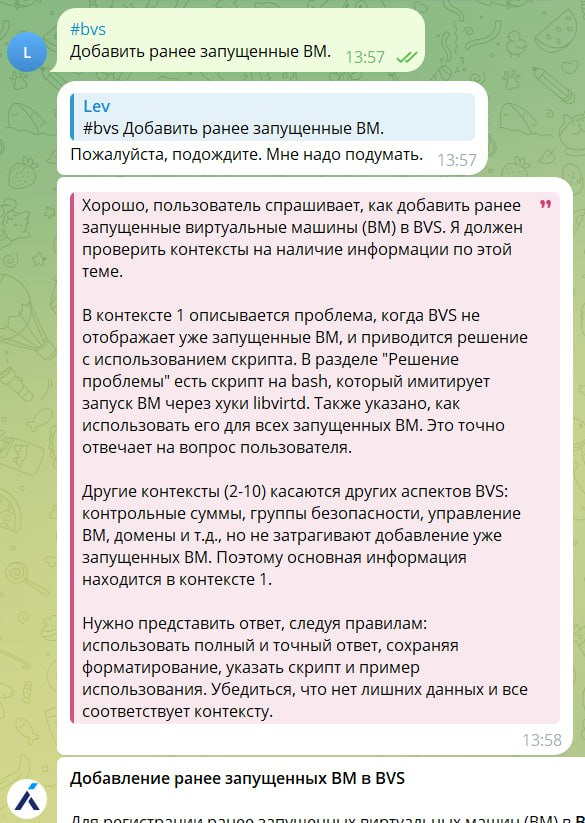

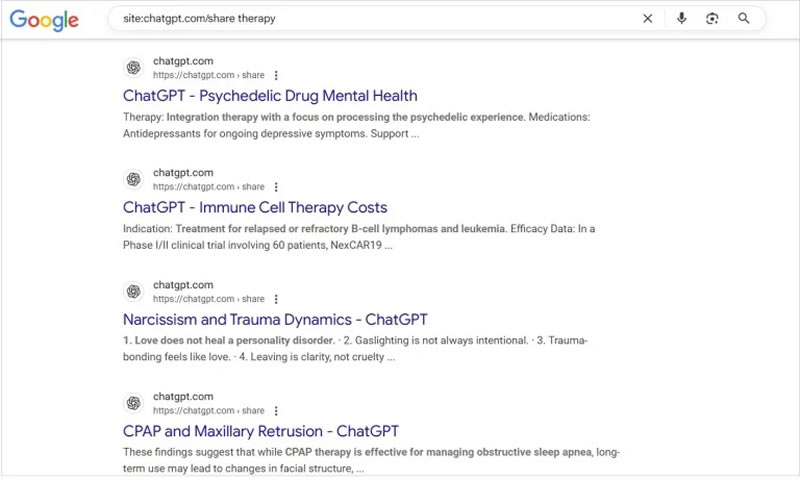

Многие пользователи ChatGPT по незнанию превратили свою приватную переписку с ботом в публичную. Их диалоги стали доступны в поисковых системах, включая Google, Bing и DuckDuckGo, по запросу site:chatgpt.com/share, сообщает PCMag. чтобы увидеть тысячи открытых диалогов, начиная от признаний в одиночестве и заканчивая вопросами о теории заговора.

Источник изображения: Arkan Perdana / Unsplash Все эти беседы оказались в открытом доступе из-за функции, запущенной OpenAI в мае 2023 года, которая позволяет делиться ссылками на конкретные чаты. При общении с чат-ботом ChatGPT можно нажать на кнопку «Поделиться», после чего возникает диалог работы со ссылкой. Там есть галочка «Сделать этот чат доступным для обнаружения»: По умолчанию она не стоит, но, если её поставить и затем нажать «Копировать ссылку», всё содержимое диалога с нейросетью окажется проиндексированным Google, Bing, DuckDuckGo и, вероятно, другими поисковиками. При этом создание публичной ссылки не раскрывает имени пользователя или данные аккаунта. Но если в диалоге упоминаются конкретные имена, места или детали, переписку можно легко идентифицировать. Представители Google пояснили, что поисковые системы не инициируют индексацию этих страниц — ответственность за публикацию лежит на OpenAI. Пользователи могут в любой момент отредактировать или удалить общедоступные ссылки, а при удалении аккаунта все связанные чаты также исчезают. Однако до этого момента информация остаётся в интернете.

Источник изображения: pcmag.com Ранее TechCrunch сообщал, что глава OpenAI Сэм Альтман (Sam Altman) недавно отметил, что люди рассказывают ChatGPT о самых сокровенных вещах в жизни, особенно молодёжь, которая использует ИИ как терапевта или консультанта для решения личных и эмоциональных проблем. При этом OpenAI юридически обязана сохранять переписки и предоставлять их по запросу в рамках судебных разбирательств. Одновременно некоторые пользователи Reddit отмечают, что доступ к открытым чатам стал «золотой жилой» для специалистов по SEO, поскольку в них отражены реальные вопросы аудитории. Аналогичные проблемы с приватностью ранее возникали у Meta✴: в июне стало известно, что общие чаты с их ИИ попадали в ленту Discover, после чего компания добавила предупреждение перед публикацией. В феврале 2024 года после переименования Bard в Gemini пользователи также обнаружили, что чаты с сервисом появляются в поиске Google через параметр site:gemini.google.com/share, однако сейчас по этому запросу результатов не выдаётся. Также наблюдаются совпадения между ответами ChatGPT и результатами поиска Google, включая AI Overview (ИИ-сводки), что породило предположения о том, что ChatGPT может использовать данные из поисковой выдачи. На момент написания материала Google перестал выдавать списки диалогов по запросу site:chatgpt.com/share. Роскомнадзор: утечки данных при хакерской атаке на «Аэрофлот» не было

01.08.2025 [09:37],

Антон Чивчалов

Роскомнадзор не подтвердил утечку данных при недавней масштабной кибератаке на «Аэрофлот». «По состоянию на 14:00 31 июля 2025 года информация о возможной утечке данных из компании не получила подтверждение», — заявили в ведомстве, цитату приводит РИА «Новости».

Источник изображения: Ivan Shimko / unsplash.com 28 июля 2025 года «Аэрофлот» подвергся одной из крупнейших хакерских атак в истории российской авиации. Целый ряд информационных систем авиаперевозчика вышли из строя, были отменены около 20 % рейсов. Ответственность за атаку взяли на себя две хакерские группы. По их собственным утверждениям, им удалось «уничтожить» около 7000 виртуальных и физических серверов компании, а также похитить 22 терабайта данных, в том числе персональные сведения клиентов и сотрудников авиаперевозчика. Именно последний факт отрицают в Роскомнадзоре. Некоторые эксперты считают утверждения киберпреступников преувеличенными. Так, директор департамента расследований T.Hunter Игорь Бедеров заявил в интервью «Ведомостям», что невозможно уничтожить такое количество IT-инфраструктуры в одной атаке. Генеральная прокуратуре РФ возбудила уголовное дело о неправомерном доступе к компьютерной информации. Исследователь обнаружил крайне опасную уязвимость в Safari — Apple оценила находку всего в $1000

31.07.2025 [17:43],

Павел Котов

Apple поощряет экспертов в области кибербезопасности находить уязвимости в её продуктах и сообщать о них — вознаграждение может составить до $2 млн. Но один из исследователей, который выявил в браузере Safari критическую уязвимость с рейтингом 9,8 из 10, утверждает, что получил за это всего $1000.  В 2022 году Apple обновила свою программу вознаграждений за обнаружение уязвимостей и объявила, что средний размер выплаты составляет $40 000, а в двадцати случаях за выявление «серьёзных проблем» предложила и шестизначные суммы. Так, студент, успешно взломавший камеры Mac и iPhone, получил $175 000. С другой стороны, обнаружившему критическую ошибку в Safari пользователю перечислили всего $1000. Уязвимость за номером CVE-2025-30466 была исправлена в Safari 18.4 из комплекта мартовских обновлений iOS/iPadOS 18.4 и macOS 15.4. Это уязвимость типа универсального межсайтового скриптинга (Universal Cross-Site Scripting — UXSS), которая позволяет злоумышленнику выдавать себя за добросовестного пользователя и получать доступ к его данным. Открывший её эксперт продемонстрировал, как её можно использовать для доступа к iCloud и приложению камеры в iOS. Скромный размер вознаграждения в $1000, по одной из версий, объясняется тем, что для запуска эксплойта этой уязвимости пользователь должен совершить какое-либо действие. Степень участия пользователя при атаке является одним из критериев, применяемых при назначении вознаграждения. Apple, возможно, верно оценила реальную угрозу эксплуатации уязвимости, но опасность низких выплат состоит в том, что это может побудить экспертов не сообщать о них в компанию, а продавать их на чёрном рынке. В ИИ-помощника программиста Amazon Q кто-то тайно внедрил опасный код — это заметили лишь через десять дней

29.07.2025 [17:30],

Павел Котов

Неизвестный вредитель добавил в расширение Amazon Q Developer для Microsoft Visual Studio Code с поддержкой генеративного искусственного интеллекта код с запросом на удаление данных. Расширение призвано помогать разработчикам писать и отлаживать код, составлять документацию и конфигурировать проекты.

Источник изображения: aws.amazon.com 13 июля 2025 года некий пользователь lkmanka58 на GitHub добавил в код расширения запрос на удаление системных и облачных ресурсов; 17 июля Amazon, не зная об этом, выложила обновление с этим кодом — версию 1.84.0. Подозрительную активность компания обнаружила лишь 23 июля, усилиями отдела разработчиков быстрого реагирования 24 июля была выпущена версия 1.85.0 без опасного кода, и пользователям расширения рекомендовали оперативно обновиться до этого варианта. В Amazon заверили, что код был некорректным и в пользовательской среде не выполнялся, но, по версии некоторых экспертов, он всё-таки работал, но не причинил никакого вреда. Версию 1.84.0 полностью удалили из каналов распространения ПО, но сообщество осталось недовольным. Люди выразили обеспокоенность тем, что компания пропустила потенциально опасный фрагмент кода, скрытым образом отредактировала историю git и несвоевременно раскрыла информацию об инциденте. Инцидент с Amazon не уникален. В 2024 году было проведено академическое обследование 53 000 расширений для Microsoft Visual Studio Code, в результате которого выяснилось, что около 5,6 % из них содержат подозрительные фрагменты: произвольные сетевые обращения, злоупотребление привилегиями и обфусцированный код. Программистам не рекомендуется безоговорочно доверять расширениям для сред разработки и помощникам с ИИ. Залогом безопасности не является даже репутация автора расширения — как в случае с Amazon. Эксперты: на устранение последствий взлома «Аэрофлота» уйдёт до нескольких месяцев

28.07.2025 [16:10],

Владимир Мироненко

На устранение последствий сбоя в работе IT-систем «Аэрофлота», произошедшего утром 28 июля, может уйти до нескольких месяцев, утверждают эксперты. Официального разъяснения администрации «Аэрофлота» о причинах сбоя пока не поступало, но уже есть подтверждение Генеральной прокуратуры РФ о том, что он произошёл из-за хакерской атаки.

Источник изображения: Ivan Shimko/unsplash.com По словам экспертов, сроки восстановления систем «Аэрофлота» напрямую связаны с масштабами взлома, о которых пока ничего не известно, помимо заявлений самих хакеров. Ашот Оганесян, основатель сервиса разведки утечек данных и мониторинга даркнета DLBI, сообщил ресурсу Hi-Tech Mail, что текущая ситуация с массовой отменой рейсов «показывает значительные проблемы в IT-инфраструктуре авиаперевозчика». По данным «РИА Новости», только в аэропорту Шереметьево задержали свыше 80 и отменили порядка 60 рейсов. По мнению Оганесяна, если сохранились резервные копии, восстановление IT-систем займёт от одного-двух дней до недели. Если нет — на восстановление могут уйти месяцы. Кроме того, если хакеры, как утверждается, действительно находились в инфраструктуре «Аэрофлота» более года, можно с высокой вероятностью предполагать, что и бэкапы заражены бэкдорами, которые могут быть использованы при повторных атаках. Как полагает директор центра мониторинга и противодействия кибератакам IZ:SOC компании «Информзащита» Александр Матвеев, с учётом важности «Аэрофлота», восстановление его работы можно ожидать в ближайшие сутки. Однако на полное возобновление работы, проверку всех систем и их перенастройку уйдёт гораздо больше времени — при интенсивном темпе работ на это потребуется 2-3 недели. Матвеев отметил, что при серьёзной кибератаке рейсы будут отменять, поскольку речь идёт о безопасности полётов. Как сообщается, у «Аэрофлота» есть соглашение о сотрудничестве в сфере кибербезопасности с компанией по управлению цифровыми рисками BI.Zone. В пресс-службе BI.Zone отказались дать комментарий ресурсу Hi-Tech Mail по сложившейся ситуации в связи с тем, что не раскрывают информацию о взаимоотношениях с любыми организациями и клиентами, хотя было бы интересно узнать, как хакеры могли находиться в компьютерных системах «Аэрофлота» более года, оставаясь незамеченными. Хакеры взломали системы «Аэрофлота» — отменены десятки рейсов

28.07.2025 [13:34],

Владимир Фетисов

Российский авиаперевозчик «Аэрофлот» сообщил о сбое в работе внутренних систем, из-за чего возможна корректировка расписания рейсов, в том числе путём переноса и отмены. Компания уже отменила более 40 рейсов из Москвы в разных направлениях, предложив пассажирам вернуть потраченные средства или перерегистрироваться на рейсы, проведение которых запланировано в ближайшие 10 дней.

Источник изображения: Dmitriy Soloduhin/unsplash.com «В работе информационных систем авиакомпании произошёл сбой. Возможны перебои в работе сервисов. В связи с этим ожидается вынужденная корректировка в расписании выполняемых рейсов, в том числе путём переноса и отмены <…> В настоящее время команда специалистов работает над минимизацией рисков выполнения производственного плана полётов и скорейшего восстановления штатной работы сервисов. Авиакомпания приносит извинения за доставленные неудобства», — говорится в сообщении на сайте «Аэрофлота». На этом фоне появилась информация о том, что сбой в работе информационных систем «Аэрофлота» может быть связан с хакерской атакой. По данным Telegram-канала Максима Горшенина imaxai, о причаcтности к маcштабной атаке на IT-инфраструктуру «Аэрофлота» заявили хакерские группировки. В их заявлении сказано, что операция длилась около года и завершилась «полным уничтожением внутренний IT-инфраструктуры авиакомпании». Хакеры утверждают, что им удалось получить доступ и осуществить выгрузку полного массива баз данных истории полётов, скомпрометировать критические корпоративные системы, в том числе CREW, Sabre, SharePoint, Exchange, КАСУД, Sirax, CRM, ERP, 1C и DLP. В сообщении говорится, что хакеры взяли под контроль компьютеры сотрудников компании, включая высшее руководство, а также скопировали данные с серверов прослушки, включая аудиозаписи телефонных разговоров и перехваченные коммуникации. Злоумышленники утверждают, что они извлекли данные систем наблюдения и контроля за персоналом, получили доступ к 122 гипервизорам, 43 инсталляциям виртуализации ZVIRT, около сотни iLO-интерфейсов для управления серверами, четырём кластерам Proxmox. В результате этих действий, как утверждается, было уничтожено около 7 тыс. физических и виртуальных серверов, а объём похищенной информации составил 12 Тбайт. Несколько позже в Генпрокуратуре России подтвердили, что сбой в работе систем «Аэрофлота» является результатом хакерской атаки. Возбуждено уголовное дело по признакам преступления, предусмотренного ч. 4 ст. 272 УК РФ — неправомерный доступ к компьютерной информации. На этом фоне акции «Аэрофлота» начали терять в цене. По состоянию на 11:38 мск они торговались на Московской бирже по 56,8 рублей за одну ценную бумагу. На закрытии торгов 27 июля стоимость одной акции компании составляла 58,91 рублей. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |